Nutzer üben Kritik an KeePassMini

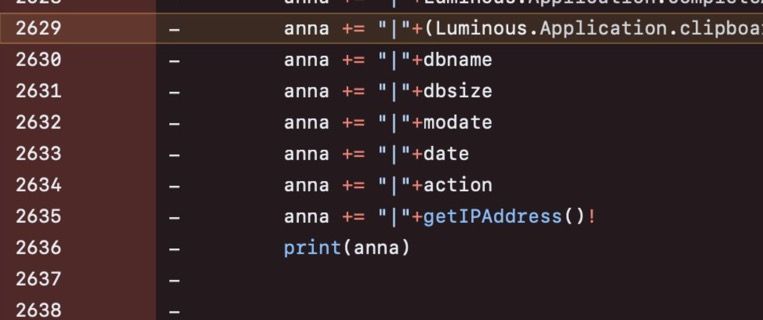

KeePassMini ist eine App zum Öffnen und Verwalten von KeePass-Datenbanken auf dem iPhone. Die App war bis März 2023 unter dem Namen IOSKeePass im App Store, bevor sie umbenannt wurde. Der Quellcode des Passwortmanagers ist ein Fork des Projekts MiniKeePass, welches 2020 in den Ruhezustand versetzt wurde. Von Nutzerseite gibt es derzeit Kritik an KeePassMini. Laut Berichten hat die App nicht nur Analyseberichte unverschlüsselt an einen Server gesendet, es wird auch behauptet, dass die App Zugriff auf die Zwischenablage des Systems anforderte und diese an den Server sandte. Der Nutzer, der diesen Umstand entdeckt hat, gab an, dass er auf GitHub den Entwickler zu seinem Fund befragte. Daraufhin soll nicht nur der Kommentar verschwunden sein, sondern das ganze Repo wurde „gesäubert“. Eine Sache, die natürlich nicht nur Sicherheitsforscher stutzig machte. In der aktuellen Version soll der Analytics-Code laut eines Sicherheitsforschers nicht enthalten sein.

Weiterführende Links: Diskussion auf HackerNews, Reddit, GitHub und Twitter.

Update: Es gibt ein Statement des Entwicklers. Das Repo wurde wieder geleert und die App wird nicht mehr entwickelt. Auch eine Erklärung für den Code gibt es:

Nach den Vorwürfen und Anfeindungen in den letzten Tagen komme ich zu dem Schluss, das Projekt KeePassMini (ehemals IOSKeePass) zu beenden. Hier nochmal meine Aussage zum umständlichen Kopieren von Daten aus der Zwischenablage und dem möglichen Versenden an ein Analysesystem. Ich versichere Ihnen, dass die Daten nie an einen Analyseserver gesendet wurden, da dieser nie betriebsbereit war, und dass auch keine Analysedaten gespeichert wurden. Selbst wenn Analysedaten gesendet worden wären, wären diese verschlüsselt gewesen. Die Idee dahinter war lediglich, herauszufinden, wie und wo man das System nutzen kann, auch in Bezug auf die verwendeten Sprachen, um es für den Benutzer verständlicher zu machen. Ich habe KeePassMini jetzt aus dem App Store entfernt und werde es nicht mehr über den Apple App Store vertreiben.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Hmm…

Ich dachte immer, dass kann bei OSS nicht vorkommen, da ja jeder jederzeit den Code auf Hintertüren überprüfen kann?

Klappt wohl doch nicht immer.

Es hat schon seinen Grund, dass ich 36 € im Jahr für 1Password bezahle.

[Popcorn und Cola stehen bereit]

Ist nicht genau das passiert? Jemand hat den Code überprüft und sein Ergebnis dann gemeldet?

Ist halt nur blöd, wenn das dann (nur) dort gemeldet wird, wo der Entwickler die Möglichkeit hat, solche Meldungen zu löschen.

Womit du dich in falscher Sicherheit wiegst. 1Password ist closed Source und Du wüsstest es nicht mal, wenn 1Password irgendwann das gleiche macht. Hier wäre Bitwarden schon Mal die bessere Alternative.

Dass Problem hat auch nichts mit KeePass an sich zu tun, sondern nur mit diesem einem Client, der von einem Dritten stammt.

Sicher! Satt gar keine Bezahlung wenigstens EIN Entwickler, der ein nicht nachhaltiges Geschäftsmodell probiert ist die bessere Alternative als eine große Firma mit einem funktionierenden Geschäftsmodell. Merkste wahrscheinlich wirklich nicht, ist aber mal wieder ein guter Beweis für den Irrglauben an die Überlegenheit von Open Source.

Schwarze Schafe gibt es überall. Und gerade die OpenSource-Variante hat KeePass bisher sicher und sord dafür, dass sich andere ständig mit der Software beschäftigen und immer neue Wege zum Eindringen finden. Und genau das führte zu den letzten Beiden Entdeckungen, die auch gefixt wurden/werden. Hier geht es nicht im Keepass selbst, sondern um einen „Entwickler“, der eine eigene APP für Keepass geschrieben hat und eben ein schwarzes Schaf ist.

Und weil es Open Source ist, bedeutet es nicht, dass es kostenlos, oder eine OneManShow ist. Beispiele sind hier eben, Bitwarden, Cryptomator oder Strongbox, um nur einige im Crypt-Bereich aufzuzählen.

Und was hier passiert ist, ist auch schon fast eigene Selberschuld. Die App hat im iOS-Store kaum Bewertungen ist open Source. Da hätte man schon mal auf die Idee kommen können, vorher zu schauen, was die App macht, statt sich darauf zu verlassen. Die Möglichkeit hat man bei Closed Source nicht.

Entdeckt wurden die Lücken aber erst, als das Kind schon in den Brunnen gefallen war, sprich die Keys auf einem Server in China lagen.

Woher soll Otto-Normaluser wissen, ob eine App von einem „bösen“ Entwickler stammt oder nicht? Glaubst Du ernsthaft, dass ein normaler User auf die Idee kommt, mal eben den Quellcode nach Hintertüren abzusuchen? Bei 1Password gibt es nur die Clients vom Hersteller, da kann mir niemand ein Trojanisches Pferd von einem Dritten unterjubeln.

Und woher weißt Du, dass eine andere App im Store nicht von 1Password stammt? richtig Hirn einschalten. Hatte hier auch gehgolfen. Wie gesagt, es ist eine App eines Dritten und nicht von dem KeePass-Entwickler. Und gerade bei der Anzal an Bewertungen und Abrufzahlen, schaut man 2x hin. Sowohl unter Android als auch unter iOS. Denn auch im Applestore sind schon öfter böswillige oder Fehlerhafte Apps aufgetaucht.

Und dass nur der Hersteller Apps für sein Produkt anbietet, schützt dich auch nicht zu 100%. Es gab und wird auch immer Fälle geben, wo 3. Dritte in die Systeme einer Firma eindringen und dessen Quellcode etwas „ergänzt“. Du kann hier nur darauf vertrauen, dass 1Password immer schafft Angriffe abzuwehren, Veränderungen rechtzeitig zu bemerken oder selbst immer zu ihrem Versprechen zu stehen.

Bitwarden ist doch eine One-Man-Show! Attraktiv für die Pfennigfuchser wie das ganze Androidgeraffel überhaupt.

Ähm … https://github.com/orgs/bitwarden/people

https://github.com/bitwarden/server/graphs/contributors

Schon lange nicht mehr. Es hat mal so angefangen, sich aber schnell und rasant entwickelt.

Du meinst doch etwa ernsthaft die OpenSource-Halbtags-Coder, die wild zusammengewürfelt für github arbeiten? Werden die überhaupt bezahlt? Das ist schon arbeitsrechtlich doch überhaupt nicht vergleichbar mit einer richtigen Firma wie 1P.

Der Kommentar ist mal wieder ein Beleg für „ganz schön viel Meinung für so wenig Ahnung“. Bitwarden ist schon 2016 Firma. Und zwar

als Bitwarden Inc, mit weitaus mehr Mitarbeitern als die 35, bei Github aufgeführten.

Die 35 auf aus dem ersten Link sind die Mitarbeiter, die sich fest um den Quellcode kümmern. Und die 133 Mitwirkende zeugen eben davon, dass auch Firmenexterne ein Auge auf das Projekt haben und daran mitwirken.

Und im Gegensatz zu 1Password, geht hier die Firma Bitwarden weit aus transparenter mit den Informationen um, als es 1Password tut. Genaugenommen weißt Du eben nicht, wie viele hier am Quellcode sitzen und wer nur mit dem Verkauf, Verwaltung und Support beschäftigt ist.

Das ist sehr lange vorbei, https://bitwarden.com/blog/accelerating-value-for-bitwarden-users-bitwarden-raises-usd100-million/.

Aber immer noch weniger und übersichtlicher als das: https://1password.com/company/

500+ Angestellte hat 1P (müsste es da nicht 3x am Tag ein Update geben? Stattdessen eher Downloadgrades, nativer Macclient durch 0815 Electron-Mist ersetzt, usw.)

1P ist einfach eine Geldmaschinerie. 99% der Angestellten sind im Marketing. Findest fast in jedem Forum Leute von denen.

Wer nun sicherer ist? K.A. 1P kann man 0 prüfen, also 100 Vertrauen notwendig.

Bitwarden und alle anderen die ebenfalls Open Source sind, da müsste man logischerweise den Quelltext selbst prüfen und selbst kompilieren. Die Binärversion muss ja nicht die von Github sein.

Für 1Password wird der „Secret Key“ zum Entschlüsseln benötigt, ohne diesen kann das Vault nicht entschlüsselt werden. Dann kannst du noch 2FA sowie ein YubiKey hinterlegen. 1Password wurde noch nie gehackt, es gibt nur gescheiterte Versuche. Ich behaupte jetzt einfach mal, dass 1Password sicherer ist, als das ganze andere kostenlose Zeug.

Soweit ich weiß erhöht der Secret Key nur die Entropie des Masterpasswords. Um das zu erreichen braucht man aber keinen Secret Key. Insofern behaupte ich mal, dass deine Behauptung nicht stimmt.

Genau richtig

Es ist einfach komfortabler.

9048uijdsklfjlwurkejfköeurksdlkflashoi34849eudislkfjsdlkjfk VS „Tommi123 + Secret Key“

Das zeugt von wenig Ahnung. Wenn jemand bei 1Password entscheidet „böse“ zu sein, ist genau das gleiche bei 1Password möglich. Hier hat die APP nach der Entschlüsselung die entschlüsselten Einträge an einem Server übertragen. Also nach dem Du deinen Secret Key und 2FA eingegeben hast.

Das ist im Grunde bei jeder APP möglich, wenn es jemand dort reinprogrammiert. Daher ist es immer eine Vertrauenssache, dass so etwas eben nicht in der APP ist.

Der Unterschied ist halt, während Du dich bei 1Password auf deren Versprechen verlassen muss, kannst Du bei Bitwarden und Keepass zu 100% einen ZeroTrust-Ansatz wählen. Du kann Dir den Quelltext selbst ansehen, Dir deine eigene Kopie ziehen und die Programme selbst kompilieren. Und im Fall von Bitwarden und Keepass, kannst Du auch den Speicherort zu 100% kontrollieren, wenn Du es möchtest.

Und Secret Key + 2FA unterstützen nahezu alle Passwortmanager. Auch Keepass und Bitwarden.

Keepass. Letzterer sogar noch zusätzlich Zertifikate, Schlüsseldateien, Tokens, Personalausweis eID … die Du sogar zu eine 3FA-Authentifizierung kombinieren kannst. Wenn man den Speicherort des Container noch entsprechend schützt, hätte man sogar eine 4FA-Authentifizierung.

Wow. Hier schreibt der Fachmann. Danke für die erhellenden Worte! 1+

> Ich behaupte jetzt einfach mal

Das hilft halt im Zweifelsfall genau gar nichts. Vertrauen ist gut, Kontrolle ist besser. Und Kontrolle geht nur bei Freier Software.

> 1Password wurde noch nie gehackt, es gibt nur gescheiterte Versuche.

Das weißt Du nicht, das vermutest Du nur.

Auch bitwarden könnte ohne Probleme einen Analytics Code hinzufügen NACHDEM man den eigentlichen Code aus GitHub zieht. Was man am Ende kompiliert und in den App Store stellt, muss ja nicht zwangsläufig 1:1 dem GitHub Code entsprechen.

Bitwarden ist außerdem nur so groß, weil es Vaultwarden gibt und das verstößt streng genommen gegen die Nutzungsbedingungen von Bitwarden, weil quasi jeder die Client Apps von Bitwarden verwendet, die man nur als Subscriber verwenden darf.

Tja, hättest du nur mal früher in den Code gekuckt. Aber wo war Johann als man ihn brauchte? Auf’m Sonnendeck, beim Radar.

1Password benutzt im übrigen massiv OSS Code (diverse Libs etc.) für ihr Produkt… Deiner Argumentation zuflogen wäre das ja dann auch extrem unsicher obwohl du bezahlt hast!

Falsch gedacht. Im Gegensatz zu Closed Source wie 1Password ist es bei Open Source aber immerhin möglich, solche „Fehler“ auch wirklich zu finden.

Nutze KyPass für iOS, kostet zwar einmalig, bin aber sehr zufrieden (Sync der Datenbank über Onedrive, separater Sicherheitsschlüssel zusätzlich zum PW wird lokal vorgehalten).

Quellcode verfügbar? Wenn ja: auch schon eigenhändig auf Hintertüren überprüft?

Sicherheits-Audit verfügbar?

Nope – für mich aber in Ordnung.

Würde für 1Password auch einmalig zahlen, wenn es ginge.

Gehöre nicht zu den Code Überprüfern und lebe mit der Restunsicherheit sehr gut.

Ansonsten müsste ich mein Nokia 6110 wieder aktivieren 🙂

Gleiches Setup bei mir, Kypass auf allen iGeräten, lokale Keyfiles, Datenbank via OneDrive gesynct. Geht seit Jahren einwandfrei, auch bei den (nicht unbedingt IT-affinen) Familienmitgliedern. App war ihr Geld wert.

Hier: Strongbox auf allen iGeräten, lokale Keyfiles, Datenbank via iCloud (mit erweitertem Datenschutz – also iCloud-Drive selbst auch nochmal Ende-zu-Ende verschlüsselt) gesynct. Auch hier kommen alle damit gut zurecht.

KeePassium nutze und empfehle ich – Datenbank kann überall gespeichert werden (z. B. lokal iPhone, oder iCloud für gemeinsamen Zugriff mit MacPass auf MacOS).

Kann KeePassium auch empfehlen. Ist sicher und funktioniert einwandfrei. Lokale Datenbank.

Mal ganz grundsätzlich und ernsthaft gefragt: wie gewährleisten die größeren Projekte (Bitwarden, KeepassXC, etc.), dass nicht jemand unbemerkt Code in deren Source injected? Werden die Commits da vorher begutachtet, oder nachträglich geprüft?

Die Gefahr halte ich letztlich für viel größer als das mit mein Vault verloren geht oder jemand unbemerkt in deren Server (im Fall von Bitwarden) eindringt. Das gilt analog natürlich auch für Apps wie Strongbox, Vaultwarden & Co.

Ich bin immer hin- und hergerissen zwischen KeepassXC (inkl. Keepassium Pro und Strongbox Pro) und Bitwarden (inkl. internem Hosting via Vaultwarden) und ich mag keine Lösung deutlich im Vorteil sehen.

Ja, Commits werden immer begutachtet. Er wenn diese zum Projekt passen und in Ordnung sind, fließen sie ein. Externe Mitwirkende unterbreiten ihren Änderungsvorschlag. Das funktioniert natürlich nur, wenn es Mitwirkende und einen Maintainer gibt und nicht, wie hier eine One-Man-Show ohne einen einzigen Mitwirkenden.

Du kannst in History zu den Dateien auch immer die Commits sehen und welche genehmigt und welche abgeleht wurden. z.B. https://github.com/immich-app/immich/commits/main/server/start-microservices.sh

Und dass Projekte mit nur einem Maintainer und mehren Mitwirkenden auch super funktionieren können, zeigt Immich. https://github.com/immich-app/immich

Das wird das nächste Projekt sein, welches als One-Man-Show gestartet ist und sicher bald in einer Firma aufgehen wird.

Bei Bitwarden kannst du zwar einfach so Sachen programmieren und denen bei Github vorschlagen, es wird aber selten akzeptiert. In deren Forum sollte man vorher eine Anfrage stellen, ob X oder Y gewollt ist und die da Hilfe brauchen.

BW ist ja nun mal ein kommerzieller Dienst (auch wenn es viele nicht wahr haben wollen), die Richtung von BW ist klar erkennbar. Prio haben Funktionen für Geschäftskunden, die bringen halt auch das Geld. Nur Verständlich.

Daher werden Kleinigkeiten (eigene Symbole anstatt 200x gleiches Platzhaltersymbol) für die breite Masse seit Jahren ignoriert.

Bei Github ist es Standard dass ein Pull-Request erst freigegeben werden muss. Ich kann mir nicht vorstellen dass jemand auf gut Glück erst mal merged und erst danach prüft.

Das Repository wurde gelöscht und neu erstellt. Damit ist auch der Quellcode weg und auch der verlinkte Issue.

Das Projekt wurde laut Readme im neuen Repo eingestellt.

Ich finde das mehr als dubios.

Je Bearbeitung wird das ja noch dubioser. Die Aussagen widersprechen sich komplett.

1) Es wurden nie welche gesendet

2) Selbst wenn, wären sie verschlüsselt (Wie ja schon im Quellcode zu sehen erst in einer neuen Version mit einem statischen Key der natürlich auch im Quellcode sichtbar war)

3) Der User konnte das Senden der Statistiken selbst deaktivieren

https://github.com/FrankHausmann/KeePassMini/commit/6ca62edbc76d287c65a25c9a4b26c9dbfcd6d2a0

Mahlzeit,

jetzt ist ja hier (und auch in Twitter/Reddit …) mit dem Thema mächtig Wind gemacht worden, aber wo findet denn jetzt mal eine tiefgründige Analyse der Behauptungen statt, bei der ich mich als Nicht-Entwickler über den aktuellen Stand informieren kann um ggfs aus diesen Entwicklungen Maßnahmen für ggfs ergreifen? Eigentlich wäre github meine erste Anlaufstelle gewesen, diese wurde aber durch den Entwicker genommen. Oder könnte uns der Autor des Artikels hier über weitere Entwicklungen auf dem Laufenden halten?