Microsoft Authenticator wird zum Passwort-Manager

Das ist sicherlich spannend für zahlreiche Microsoft-Nutzer. Wir gaben ja mal mit auf den Weg, dass die Menschen bei Microsoft eine ziemlich gute Authenticator-App anbieten. Da hat man schon einmal durchblicken lassen, dass sich diese sogar nutzen lassen soll, um Passwörter zu verwalten. Und heute hat Microsoft das Ganze dann offiziell gemacht, denn man kündigte die öffentliche Vorschau der Passwortverwaltung und Autofill-Funktion in der Microsoft-Authenticator-App an.

Für alle Websites oder Apps, die Nutzer auf ihrem Smartphone oder Tablet besuchen, hilft der Authenticator beim automatischen Ausfüllen sicherer Passwörter, ohne dass sie sich diese merken müssen. Diese Passwörter können über mobile und Desktop-Geräte hinweg synchronisiert werden, sodass Nutzer nahtlos Passwörter automatisch ausfüllen können, während sie sich zwischen den Geräten wechseln.

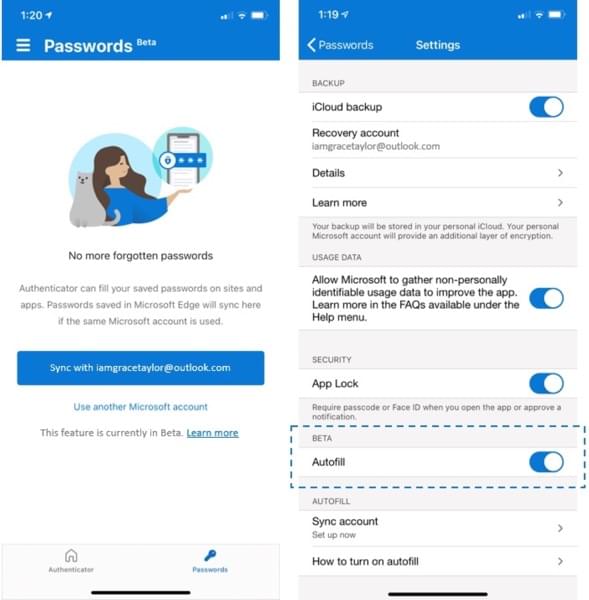

Die Passwörter werden über das Microsoft-Konto (outlook.com, hotmail.com, live.com, etc.) synchronisiert und sind somit auch auf dem Desktop mit Microsoft Edge und der neuen Google-Chrome-Erweiterung verfügbar. Die Autofill-Nutzung wird in der Authenticator-App auf iOS (iOS 12.0 und höher) und Android (Android 6.0 und höher) ausgerollt. In der neuen Version soll sich laut Microsoft der Beta-Schalter für Autofill in den Einstellungen umlegen lassen.

Genial ich nutze nämlich diesen authentificator für Twitch und alle Google Konten, PlayStation und all andere Sachen mit 2FA, interessant dass das jetzt hinzugefügt wird

Dachte ich auch. Könnte für viele Nutzer ausreichen. Muss man mal probieren.

Ziemlich geil.

Ich nutze die App für mein Outlook-Konto. Und mein ansonsten schnarchnasiger Arbeitgeber hat nachgelegt und setzt die App nun auch für den Zugriff auf betriebliche Systemdienste voraus. Wenn ich irgendwann LastPass (Premium) adé sagen und Geld sparen kann, bin ich nicht unglücklich darüber.

Was muss ich denn in der App aktivieren das der 2 Faktor log in auch für psn und Facebook, etc, mit der App genutzt werden kann?

Ich bleibe dabei – Passwörter und OTP gehören nicht in eine App, sondern getrennt.

Was ist OTP?

OTP = One-time password, also wie hier beim Authenticator die 2FA.

Bin der gleichen Meinung wie Matze: Es muss getrennt sein. Wenn (warum auch immer) jemand Zugriff auf den Passwort-Manager hat, kommt er wegen getrenntem 2FA trotzdem nicht auf die Accounts, bei denen 2FA eingerichtet ist.

Ich nutze die Kombination aus Bitwarden und Authy.

Dito

Dann hast Du Deinen Authenticator „falsch“ eingestellt. Wer diesen ohne Biometrie nutzt, hat es nicht anders verdient als im schlimmsten Fall alles aus der Hand zu geben.

ich schätze er denkt „One-Time Password“ wie eben bei einer 2FA

Und ich bleibe dabei: wenn du der Verschlüsselung des PW-Managers nicht vertraust, darfst du keinen benutzen. Da gibt es nur Ja oder nein.

Es ist aber nicht logisch. Selbst wenn Du dem Passwortmanager vertraust, bietet die 2FA keinen Sicherheitsvorteil gegenüber 1FA, wenn Du beide Faktoren in der selben App hast. 2FA ergibt logisch nur einen Sicherheitsvorteil, wenn die Faktoren von der Kompromittierung des anderen Faktors jeweils unabhängig sind.

Das ist falsch. Ein Passwort kann beim Dienst, bei dem du dich einloggst, gestohlen werden. Die Annahme, dass dich die 2FA vor Sicherheitslücken beim PW-Manager schützen soll, ist allein schon historisch falsch. Dafür wurde die 2 FA nicht erfunden.

Die 2FA wurde dafür erfunden, wie von mir beschrieben bei Kompromittierung eines Faktors einen weiteren, nicht kompromittierten Faktor zu Sicherung eines Zugangs zu haben. Das ist der Sinn, das erhöht die Sicherheit.

Wenn man beide Faktoren in einem Passwortmanager speichert, ist die 2FA sinnlos, da bei Kompromittierung des Passwortmanagers auch beide Faktoren kompromittiert sind.

Wir drehen uns im Kreis. Die ersten Dienste, die die 2 FA nutzten, waren die Banken mit ihren TAN-Verfahren. Da war an PW-Manager noch gar nicht zu denken. Die Gefahr der Komprimittierung lag schon damals bei Nutzungsfehlern der Kunden, nicht der Dienste. Kein Mensch hat in diesem Zusammenhang die Sicherheit der modernen PW-Manger in Frage gestellt. Ginge es darum, wäre die 2FA vermutlich noch gar nicht erfunden.

Wir drehen uns nicht im Kreis, Du denkst lediglich in starren Mustern. Du beharrst starr auf die Frage, ob Passwortmanager vertrauenswürdig sind oder nicht. Darum geht es aber nicht. Der Passwortmanager ist lediglich ein Faktor, der bei einem Zwei-Faktoren-Konzept eben durch einen weiteren, eben zweiten Faktor ergänzt werden muss. Hier wieder auf den selben Faktor zu verweisen wäre, als ob Dir der Bäcker zweimal das selbe Brötchen in die Hand drückt und dann behauptet, Du hättest nun zwei.

Oder lass es mich mit Wikipedia sagen: „Die Zwei-Faktor-Authentisierung, häufig auch als Zwei-Faktor-Authentifizierung bezeichnet, bezeichnet den Identitätsnachweis eines Nutzers mittels der Kombination zweier unterschiedlicher und insbesondere unabhängiger Komponenten.“

Und „der Passwortmanager“ ist eben nur eine Komponente bzw. Faktor. Deshalb ist es völlig irrational, OTP und PW in der selben Komponente zu speichern. Da hat Matze eben völlig Recht.

Ich muss Tandeki hier zustimmen. Zwei-Faktor heißt eben 2 getrennte Faktoren, nicht einfach 2 „Passworte“ in einer App. Erlangt jemand Zugriff auf die Authenticator-App hat er alles was er braucht. Eine Trennung von Passwortmanager und Authenticator (OTP) erhöht hier die Sicherheit nochmal deutlich.

Das Ganze sehe ich eher als Rückschritt aus „Komfortgründen“. Es ist noch immer sicherer als ein Passwort alleine, vor allem wenn man durch den PWManager eher komplizierte und verschiedene PW benutzt, aber trotzdem reduziert man die Sicherheit seiner Zugänge wenn man beides zusammenlegt.

Der Passwortmanager ist ein Faktor. DAS ist mal eine tandekieske Auslegung. Bleib gern für dich dabei. Das hast du tatsächlich exklusiv. Offenbar bist du zu jung, um die Entwicklung mitbekommen zu haben. Und zu borniert, um dich zu informieren.

haha, der klassiker, irgendwelche ergoogelten Fremdwörter und „zu jung“ schreiben. wow. Tandeki hat recht und du nicht, gibs einfach zu

So richtig logisch ist die Argumentation auch nicht gerade.

Zusammengefasst:

2FA war schon vor PW-Managern erfunden und als diese erfunden wurden hat kein Mensch deren Sicherheit in Frage gestellt, sonst ware 2FA nicht erfunden worden??

Ich gebe Tandeki recht, dass das nicht in eine App gehört.

Klar, wenn das PW auf Dienstseite geklaut wird ists egal was mein PW-Manager ist.

Aber wenn wer den Zugriff auf meinen Authenticator bekommt möchte ich doch eher, dass die PWs nicht auch hier sind

Ja, dann habe ich sowieso ein Thema, aber man muss es ja nicht künstlich vergrößern.

Ich glaube ihr redet ein wenig aneinander vorbei. generell gibt es 3 unterschiedliche Kategorien an Sicherheitsmerkmalen (what you know, what you have, what you are) und ein System wird um so sicherer, um so mehr man von diesen kombiniert. Natürlich sind alle 3 zusammen für den normalen Alltag ein ziemlicher overkill, weshalb man i.d.R. eine 2 FA mit Password(what you know) und Token/APP(what you have) nimmt. Wenn du jetzt deine Passwörter in der APP selbst speicherst, nimmt man zwar auf den ersten blick einen Faktor raus – da das handy aber zusätzlich Biometrie/Pin geschützt ist und die App hoffentlich noch ein Masterpassword hat, ist es im Prinzip im besten fall sogar eine 3FA. Wie es mit dem Backup in der Cloud wiederum aussieht, ist eine andere Frage..,

Die otp sind doch getrennt. Die App triggers nur die befüllung

Ich habe seit Jahren ALLES im Google-Konto (auch Zahlungsmethoden, Adressen, …) und es ist noch nie etwas passiert. Ich kenne auch niemanden, bei dem etwas passiert ist. Google soll schwer zu hacken sein 😉

Spaß beiseite. Du hast schon recht. Genau genommen, gehört sowas nirgendwo anders hin als ins Gehirn. Aber wenn man ehrlich ist, wer hat bei all den heute existierenden Online-Konten noch den Überblick und merkt sich alles? Und wenn man alles trennt, ich habe es kurz so gemacht, dann sakristeit man sich selbst und es siegt wieder die Faulheit. Drittanbieter würde ich die Daten aber noch weniger anvertrauen als Google. Man liest so wenig über Google-Hacks.

Nutze bisher 1password.

Wäre das hier eine Alternative dazu?

Aktuell eher nein (schätze ich mal). Ich nutze Bitwarden und mag zum Beispiel auch, dass ich mehrere Domains für einen Eintrag abspeichern kann. Und dass Bitwarden open source ist gefällt mir.

Aber die Funktion in der App ist ja noch relativ neu, da kommt vielleicht noch mehr. ^^

Nein.

Ok, vielen Dank für die Antworten.

Lohnt es sich denn zur Anmeldung für Microsoft Konten?

Habe da bisher immer Code per SMS bekommen zur anmelde Bestätigung.

Das sollte doch reichen, oder?

Praktisch ist, dass man kein Passwort mehr eingeben muss (wenn du nicht eh Windows Hello im Web benutzt), sondern nur eine Nummer antippen musst. 😀

Das stimmt, das ist wirklich praktisch.

Werde es mal eine Zeit ausprobieren.

Wenn man zwei Handys hat, ist es sinnvoll die App auf beiden Geräten zu installieren?

Das hab ich noch nie ausprobiert, kann aber glaube ich zu Problemen kommen (bei der Synchronisation).

Aber ein manuelles Setup sollte schon auf beiden Geräten gehen.

Ok, vielen Dank für die Antwort.

Lasse es dann nur auf meinem Hauptgerät laufen.

Ich würde jetzt mal frech behaupten ich denke schon, ist zwar erst jetzt im anfangs Beta Stadium aber funktioniert wohl wie der iCloud Schlüsselbund den man dann deaktivieren muss wenn man den authentificator aktiviert. Naja ich werde das mal testen sieht auf jeden Fall gut aus und ich denke Microsoft die wissen was sie tun

„[…] Microsoft die wissen was sie tun“

Excel und die OneGuide-App auf der Xbox beweisen mir das Gegenteil. Wenn ich Microsoft wäre, hätte ich OneGuide nie veröfffentlicht geschweige denn damit geworben. Oder ich hätte ein Update veröffentlich. Und mit Excel will ich gar nicht anfangen, da werde ich nur aggressiv.

Aktuell nein aber vielleicht baut Microsoft es ja noch aus und bietet es für Microsoft 365 Kunden inklusive an oder so

Interessanter Gedanke. Passwortmanager haben sich ja schon bei anderen Firmen wie NordVPN als Kleber erwiesen, der die Kunden an den Dienst binden könnte. Denn einen VPN kann man quasi wöchentlich wechseln, die Passwörter sind meist aufbereitet und organisiert, das macht man ungern noch einmal. Denn ich habe noch nie einen Import von Passwörtern erlebt, der nicht nachbearbeitet werden musste.

Wenn ich es recht verstehe, ist der Microsoft Authenticator momentan nur rudimentär auf Passwörter ausgelegt. Da würde mir gegenüber 1Password so einiges fehlen, allen voran Funktionen wie Watchtower, die Tresoransicht im Web oder in der Windows-App zum leichteren Organisieren großer Datenbestände. Auch Sharing bzw. Familien-Funktionen gibt es wahrscheinlich noch nicht.

Man könnte meinen, dass Microsoft wenigstens den Anstand hätte Telemetrie innerhalb einer sicherheitskritischen 2FA App wegzulassen. Pustekuchen. Darum benutze ich für 2FA und Passwortverwaltung nur open-source Apps.

Ok, aber warum bist du der irrigen Ansicht, dass Open source sicherer wäre als closed source? Sind wir im comment sense in Techblogs da inzwischen nicht längst schon eine Evolutionsstufe weiter? Oder liest du erst seit Kurzem mit? Es ist der Entwickler, auf den es ankommt.

Dirk, dass Open Source sicherer ist und notfalls alle Nutzer von Closed Source Passwortmanagern irre sind, ist hier ein verpflichtender Kommentareintrag unter allen Diskussionen zu Passwortmanagern.

Prinzipiell stimmt das ja auch, bei Open Source kann man sich den Code eben anschauen. Der Haken an der Sache ist leider, dass man den Code auch verstehen können sollte. Was leider nur auf einen Bruchteil der Leser zutreffen dürfte.

Open Source ist nicht pauschal sicherer als Closed Source. Aber wie du schon schriebst, der Code liegt allen offen. Und in dem Moment, in dem ich einer App nicht vertraue, schaue ich nach, was da passiert.

Das Argument, dass das nicht alle können, ist keins. Du gehst ja auch nicht mit geschlossenen Augen über die Straße, nur weil es Menschen gibt, die blind sind.

Das ist das Problem mit Vergleichen, sie hinken.

Oder, um Dein Beispiel aufzunehmen: ich trolle Blinde an Zebrastreifen ja auch nicht mit den Worten: „also ich würde blind niemals über die Straße gehen“…

Schön, wie du die tatsächlichen Fakten in deiner Antwort komplett ignorierst, und nur versuchst, auf absolut nicht nachvollziehbare Weise einen Vergleich zu widerlegen.

Du kannst sie ausschalten…

Du meinst, so wie bei Windows 10? Dass ich nicht lache!

Ich nutze sehr viel Open Source – aber dieser blinde Glaube, dass Open Source mehr Sicherheit bringt, macht mich langsam nervös.

Schau dir mal auf Github an wer wieviel zum Projekt beiträgt. bei den meisten Projekten sehr ernüchternd. Selbst sehr bekannte Projekte haben oft nur einen Hauptbeitragenden. Da bleibt dann auch kein Raum mehr für Sicherheitsprüfungen.

Und offensichtlich fehlt es vielen Open Source Entwicklern am Interesse für Sicherheit, wie in diesem Artikel angesprochen wird: https://www.golem.de/news/open-source-niemand-hat-die-absicht-sicherheitsluecken-zu-schliessen-2012-152835.html

Wenn du natürlich PEN-Tester bist, viele Programmiersprachen beherrscht und Spaß hast, tausende Zeilen Code durchzugehen, bist du mit Open Source besser dran. Es gibt aber weltweit zu wenige solcher Nutzer, um Open Source wirklich immer sicher(er) zu machen.

Du schreibst selbst, es gibt Situationen, in denen Open Source von Vorteil ist. Es gibt aber keine Situation, bei der Closed Source im Vorteil ist. Merkste selber, oder?

Eierkuchen hat da schon recht. Closed source ist immer dann im Vorteil, wenn sie öfter / von mehr Leuten genutzt wird. Die Gründe dafür legt sich jeder selbst so zurecht wie sie ihm am besten passen. Aber alle, die NICHT open source nutzen können dir mindestens einen Grund nennen warum closed (für sie) von Vorteil ist. Und wenn es nur leichter zu finden war.

Der Streit ob open oder closed besser ist, ist so alt wie Software. Trotzdem warten alle noch, dass ausschließlich open source software benutzt wird und das Linux endlich den Desktop übernimmt.

Kann man dann seine Passwörte und 2FA Codes von Android auf iOS migrieren oder wird das dann immer noch nicht möglich sein?

Microsoft ist das neue Google.

So langsam machen dir Angst!

Alles soll in ihre verdammte Cloud…

Das ist doch nix neues. GAFAM (Google, Apple, Facebook, Amazon und Microsoft) zielen doch alle schon lange darauf ab, dass ihre Nutzer möglichst viele ihrer Daten bei ihnen ablegen. Noch viel schlimmer, die meisten Nutzer legen auch die Daten anderer bei den Diensten ab, z.B. wenn man sein Adressbuch in der iCloud speichert.

Je mehr die Firmen über ihre Nutzer wissen, desto besser können sie Geld mit ihnen verdienen. Und nein, keine der Firmen verkauft diese Daten an andere weiter, auch Google nicht. Dafür sind die Daten viel zu wertvoll. Aber die Daten werden für gezielte Werbung genutzt. Selbst Apple betreibt seit ein paar Jahren ein eigenes Werbe-Netzwerk.

Oliver es ist aber die Zukunft, der Weg geht Richtung Daten Cloud und wird definitiv unaufhaltsam voran schreiten

Wenn das wirklich so ist, liegt es aber nicht nur daran, was diese Firmen möchten. Wir, die Nutzer, können doch frei entscheiden, welche Dienste wir nutzen. Auch wenn das inzwischen in einigen Bereichen schwierig ist, um die Cloud herum zukommen…

„der Weg geht Richtung Daten Cloud und wird definitiv unaufhaltsam voran schreiten“

Das sehe ich nicht so. es gibt Anwendungsfälle, in denen Cloud-Lösungen unschlagbar sind. Aber die Cloud wird nicht immer und überall gut sein. Vielleicht ein paar Tage zurück denken, an den letzten Ausfall der Google Authentifizierungsdienste? Davon war nicht nur Google betroffen, sondern alle anderen Dienste, die darauf aufbauen. Man will nicht immer und überall von einer einzelnen Infrastruktur abhängig sein. Man will auch nicht in allen Bereichen vom Funktionieren des Internetzugangs abhängig sein. Daher: es gibt viele Fälle, in denen man nicht in die Cloud gehen will und wird.

Ja, weil es einfach zu viele gibt, die nicht nachdenken.

deshalb nutzt man z.B. Dienste wie Boxcryptor oder Cryptomator. Meine Daten liegen nur verschlüsselt in der Cloud oder in meinem NAS zuhause. man muss nur wollen.

Habe die passwort Funktion ausgeschaltet in der App und nutze sie weiterhin nur für Anmeldungen bei meinem Microsoft Account.

Wo werden die Passwörter gespeichert? Ist es z.B. möglich in die eigene Onedrive zu speichern?

Wenn das Autofill jetzt auch noch die Tokens für 2FA umfasst (inklusive Syncro auf dem PC natürlich) wäre das schick. Ob man es dann noch als 2FA bezeichnen könnte, lasse ich mal dahingestellt. 😉

Wenn ich mir die neusten Bewertungen im IOS App Store durchlese, wird mir schlecht. Besser die Hände weg von Microsoft.