iOS 16: Verwendung von Apps zur Zwei-Faktor-Authentifizierung von Drittanbietern möglich

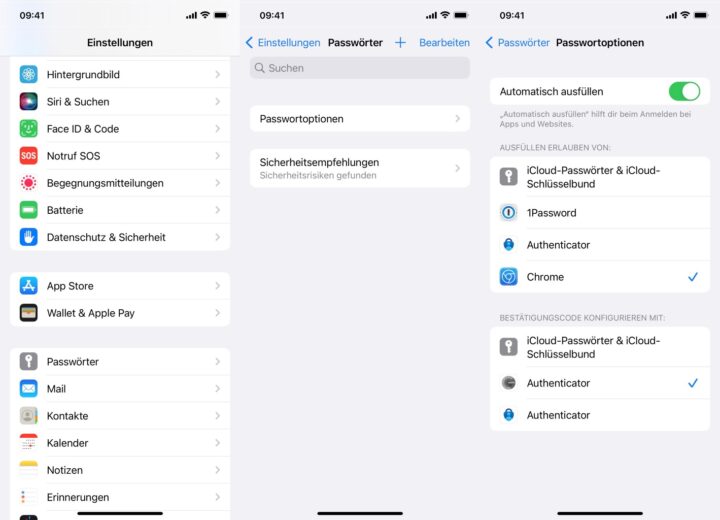

iOS 16 und iPadOS 16 erlauben es, dass ihr einen Passwortmanager nutzt, der mit einer OTP-App eines Dritt-Anbieters gekoppelt ist. Kennt ihr vielleicht: Ihr verwaltet eure Kennwörter vielleicht nicht mit Apples Bordmitteln, nutzt vielleicht gar einen Browser wie Chrome, der euch Passwörter anliefert. Müsst ihr euch nun in eine Seite einloggen, die die Zwei-Faktor-Authentifizierung erfordert, sprich: ein One-Time-Passwort (ein generierter Schlüssel) benötigt, so musstet ihr bislang aus der App den Code kopieren. Dies sollte mit der finalen Version von iOS 16 und iPadOS 16 der Vergangenheit angehören, denn ihr könnt nicht nur die App zum Ausfüllen von Passwort oder Benutzernamen frei konfigurieren, sondern auch die App für die Zwei-Faktor-Authentifizierung. Zur Stunde scheint das aber noch nicht zu funktionieren, denn obwohl ich zwei entsprechende Apps im Einsatz habe, wird mir die OTP-App nicht zum Ausfüllen angeboten. Zu finden ist das Ganze unter: Einstellungen > Passwörter > Passwortoptionen.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Also wäre 1Password zum Schlüsselbund gleichberechtigt? Das wäre ja der Hammer!

Du kannst das m. W. doch jetzt schon beides mit Autofill nutzen. Oder was meinst du?

Ja das geht jetzt schon, nutze Keepass Touch als Schlüsselbund Alternative

2FA auf einem Gerät ist schon zweifelhaft, aber auch noch im gleichen Programm?

Macht das wirklich jemand?

YubiCo mit ihrer Authenticator App und einem YubiKey ist noch halbwegs eine Trennung von Geräten erkennbar, weil die notwendigen Informationen nicht in der App, sondern auf dem key liegen.

Hier, ich mache das. Warum? Weil ich einen Kompromiss aus Komfort und Sicherheit haben möchte.

Letztlich stellt sich doch die Frage, woher man Ungemach erwartet. Vor einem Passwort-Leak bei einem Diensteanbieter schützt die 2FA auch dann, wenn ich die Daten im gleichen Programm verwalte (bei mir ist das Strongbox). Sollte allerdings mein Smartphone kompromittiert werden, schützt zugegebenermaßen nur noch das Masterpasswort der Passwortdatei.

Okay, vielleicht bin ich nicht mehr ganz auf dem Laufenden. Aber die komplett autonome AutoFill-Funktion von 1Password wurde ja mit macOS Mojave von Apples Restriktionen abgewürgt, so viel ich weiss? Hat sich das wieder geändert?

Ich möchte auf allen Geräten nur 1Password verwenden, um alles mit meiner Frau teilen zu können. (Bin ich eigentlich der einzige, der das als K.o.-Kriterium für den Schlüsselbund anführt?) Und wenn das alles so flüssig funktioniert wie beim Schlüsselbund und sogar mit OTPs, wäre das ein echter Fortschritt.

Oder vielleicht habe ich auch einfach den Fortschritt verpasst. 🙂

Hoffentlich geht authy – auch wenn es bessere Apps gibt. Bin da einfach drauf hängen geblieben vor Jahren. Das Cloud Backup hat mir schon öfters den A***** gerettet. Auch wenn es ein Kompromiss auf Kosten der Sicherheit sein sollte… Ja mei, eher unwahrscheinlich

Aber ich gehe mal fest davon aus

Was stört Dich an Authy? Ich habe so ziemlich alle Authenticator-Apps durch und finde Authy mit Abstand am besten. Und die haben sogar eine App für die Apple Watch.

Wüsste nicht, was da besser sein könnte…eine in den PW-Manager integrierte Lösung mag bequemer sein, ist mir aber aus Securitygründen nicht genehm.

Wenn die Menschen zu 95% eh beide Apps auf einem Gerät haben, warum sollte man dann das nicht zusammenführen oder halt durchschleifen.

Sonst müsste man verhindern, dass Authy auf dem Smartphone wie der passwortmanager ist.

Zumindest sind 2 getrennte Apps mit biometrischer Anmeldung sicherer als eine. Wenn z. B. der PW-Manager mit OTP-Generierung kompromittiert wird, sind die Zugänge weg. Werden OTPs in einer anderen App erzeugt, müsste auch hier Zugang bestehen…

Komplette Trennung wäre noch besser, aber der Nachteil von Fidokeys und Co. sind den meisten (nachvollziehbarerweise) eindeutig too much.