Have I Been Pwned: 2,7 Milliarden Datensätze mit E-Mail-Adressen und Passwörtern im Netz

Troy Hunt ist vielleicht vielen unserer Leser bekannt. Er betreibt die Seite „Have I Been Pwned„. Sie benachrichtigt auf Wunsch Nutzer, wenn ihre Mail-Adresse in Zusammenhang mit einem Datenleck irgendwo auftauchte. Einige Sicherheitslösungen setzen mittlerweile auf die gesammelten Werke von Troy Hunt, beispielsweise 1Password, Firefox Monitor, Enpass oder auch Bitwarden. Diese Lösungen warnen dann, wenn ein Passwort in irgendeiner Datenbank gefunden wurde.

Denn es ist wie folgt: Es geht nicht immer nur im die reinen Konstellationen von Nutzername und Passwort, sondern oftmals werden diese Sachen von Angreifern getrennt behandelt. Man hat einen Zugangsnamen und probiert automatisiert Passwörter aus. Oder noch schlimmer: Es gab irgendwo einen Einbruch und die Angreifer konnten unverschlüsselte Passwörter und den Login-Namen abgreifen. Da werden diese dann sicherlich auch andere Dienste mit der Konstellation ausprobieren. „Cool, der loggt sich mit diesen Daten bei Facbook ein, dann probiere ich das auch mal bei Gmail, Amazon, eBay und Co.„.

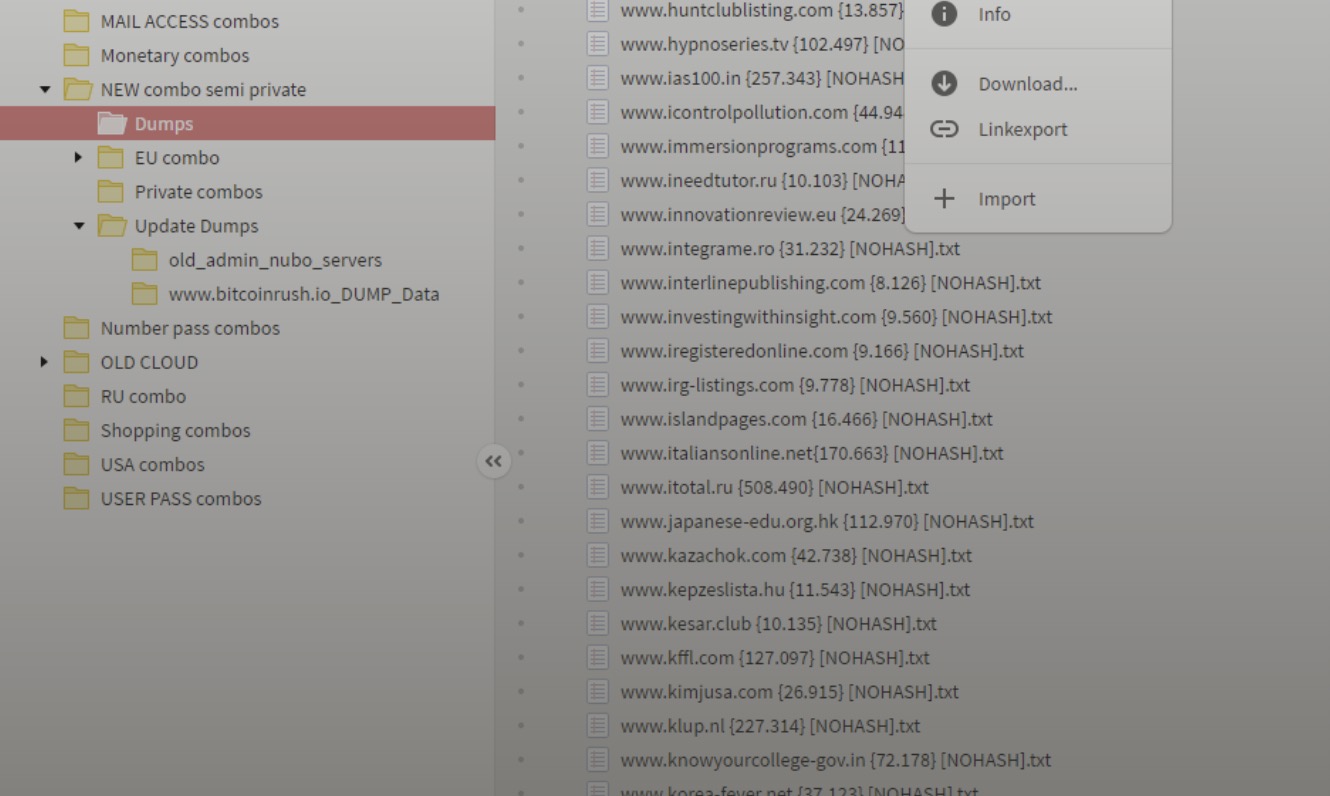

Der neue Fund ist riesig und wird von Troy Hunt nach seinem Ordnernamen bezeichnet. #Collection1 – nicht eine Sicherheitslücke oder gedumpte Datenbank aus irgendeinem Angriff, es handelt sich wohl um eine Sammlung von Sammlungen. Zahlreiche Datenbanken zusammengetragen und als kompaktes Paket geschnürt. Problem: Die Kiste war (oder ist) jedermann zugänglich gewesen – das große Paket wurde also nicht unter der Hand in irgendwelchen Foren gehandelt. 772.904.991 einzigartige E-Mail-Adressen und über 21 Millionen einzigartige Passwörter, so einmal die nackte Zahl (rund 140 Millionen der Mail-Adressen tauchten schon einmal im Vorfeld bei Have I Been Pwned auf).

Woher all diese Daten stammen, ist unbekannt, allerdings gab es ja schon oft die großen Hacks – und wenn man alles zusammensammelt, dann kommen viele Accounts dabei heraus. Die gesammelten Listen scheinen laut Troy Hunt für die Verwendung bei so genannten Credential Stuffing-Angriffen konzipiert zu sein, hierbei werden automatisiert die möglichen Kombinationen ausprobiert.

Die neuen Datensätze wurden bereits eingepflegt und ihr könnt wie immer überprüfen, ob ihr in irgendeiner Form mit von der Partie seid.

Grundsätzliche Empfehlung unsererseits? Eigentlich die gleiche wie immer: Sofern ihr einen Passwort-Manager mit Integration von Have I Been Pwned nutzt, dann schaut rein. Sorgt dafür, dass ihr einzigartige Passwörter nutzt, die ihr eben nicht bei x Diensten einsetzt. Fast jeder Passwort-Manager generiert euch sichere Passwörter und sichert diese auch – selbst der Browser. Nutzt, wo immer möglich, die Zwei-Faktor-Authentisierung (2FA).

Solange User nicht selber von Datenklau betroffen sind, werden die meisten (noch) zu uninteressiert-naiv an sicheren Passwörter sein.

Leider wahr.

Scheint allerdings aus recht alten Hacks eine Zusammenstellung zu sein.

HaveIBeenPwned (HIBP) Plugins für Keepass

HaveIBeenPwned

https://github.com/andrew-schofield/keepass2-haveibeenpwned/

HIBPOfflineCheck

https://github.com/mihaifm/HIBPOfflineCheck/

KeePassHIBP

https://github.com/JanisEst/KeePassHIBP/

Danke. Ich habe nun das Plugin in Keepass integriert. Wie kann ich nun die komprimierten Passwörter finden?

Und wie sicher sind diese Plugins?

Das würde mich auch mal interessieren…

Keepass ist meint täglicher Gefährte und ich will ihn auch nicht mehr missen.

Nach dem lesen des Artikels hab ich mich unvermittelt ans Werk gemacht und das HaveIBeenPwned PlugIn installiert. Bei jedem meiner Usernames kam die Fehlermeldung „Unable to check haveibeenpwned.com“ (returned Status: Forbidden)

Vielleicht hat jemand einen helfenden Hinweis. DANKE

https://github.com/andrew-schofield/keepass2-haveibeenpwned/issues/56

Danke, ich werde es weiter verfolgen.

Danke, so sie ich das sehe, verläuft der Check aber online durch Übermittlung des PW und man muß auf das Jashen vertrauen. Das wäre dann ber kritisch.

Ich nehme an, dass die Hash Range API benutzt wird. Dann werden nur die ersten 5 Ziffern des Hashwerts Deines Passworts übertragen, und von HIBP alle passenden Hashwerte, die sich in der Datenbank. Der Passwortmanager überprüft dann, on der Hashwert Deines Passworts bei den übermittelten Hashwerten dabei ist.

Danke, das wäre schon gut, wo kann man das nachlesen, Du schreibst, Du vermutests.

Ähm, der ursprüngliche Kommentar verlinkt genau auf den Quellcode, wo du dies nachlesen kannst?! Ist nicht schwer zu finden 😉

Im übrigen bietet Have I Been Pwned nur diese API an, die funktioniert wie Martin Deger das beschrieben hat. Es kann also überhaupt gar nicht anders ablaufen.

@mGuest, wahrscheinlich liest Du es ja nicht mehr, aber 1000Dank für die Links. Ich war schon ziemlich ratlos was ich machen soll, da meine Email Adresse natürlich im Datenpool drinsteckt (das wusste ich aber schon vorher durch Leaks bei Dropbox und Adobe). Mit den Links war das jetzt „a piece of cake“ die kompromittierten PW zu finden (lustig die ganzen Pins der Karten waren auch dabei, die haben ja auch meistens nur vier Nummern).

https://haveibeenpwned.com und

und entsprechende andere Portale fragt nach Mailadressen. Was genau bedeutet denn ein Treffer außer, dass die E-Mail-Adresse bei einem Hack gefunden und publiziert wurde?

Doch allenfalls, dass auch das Passwort für die Seite, die da gehackt war, bekannt geworden ist oder sein könnte.

Oder bedeutet es MEHR ??

Gibt es ‚entsprechende andere Portale‘, die Funde publizieren, die haveibeenpwned NICHT hat??

Wo finde ich denn bei 1Password in der iOS-App die Funktion zum Überprüfen?

Da gibt’s leider keine so schöne Übersicht wie in den Desktop-Clients. https://support.1password.com/watchtower/

Im Endeffekt muss man jedes Item aufmachen und man bekommt in Fall der Fälle einen Banner angezeigt

Ist leider sehr unübersichtlich gelöst. Zunächst musst Du in den Einstellungen unter „Sicherheit“ „Watchtower“ einschalten.

Wenn etwas gefunden wurde, wird das bei den einzelnen Password-Einträgen angezeigt (dicker rote Balken). Ist also nur zu finden, indem alle Einträge einzeln durchgeblättert werden.

In den Desktop-Versionen für Windows und Mac ist das besser gelöst; dort gibt es einen Reiter, auf dem zusammenhängend alle gefährlichen Einträge angezeigt werden.

Wenn Watchtower an ist dann werden alle Passwörter automatisch geprüft. Wenn ein Passwort in einem Datensatz vorhanden ist, wird oben ein roter Banner eingeblendet.

Habe diese Nacht eine Mail von HIBP bekommen, dass ein Datensatz von mir dabei ist. Bin gerade über Enpass dabei, herauszufinden, welches Passwort denn mit dabei ist.

Bin leider auch wieder dabei (habe glaube ich schon 5 oder 6 Mal eine Benachrichtigung von HIBP bekommen, für zwei E-Mail-Adressen). Meine wichtigen Passwörter sind glücklicherweise weiterhin nicht betroffen, und für die ganz wichtigen Konten habe ich sowieso sehr komplexe Passwörter, die jeweils nur einfach verwendet werden. Inzwischen nütze ich auch immer die Passwortvorschläge von Chrome, und speichere die Passwörter auch im Passwortmanager von Chrome. Aber alle alten Passwörter updaten ist eben recht mühsam (bin ich aber auch daran, das zu tun – habe aber fast 600 Passwörter in Chrome gespeichert…). Ich hoffe eben, dass niemand versuchen wird, sich mit dem gehackten Passwort beim Kaninchenzüchterforum einzuloggen.

Mein Tipp:

für Passwörter nur lokal abgelegte Datei! – und kein Tool verwenden. Alles was Tool gebunden ist – damit auch z.b. Keepass und Chrome – kann per Internet gehackt, dann hochgeladen und ge-cloud ! (geklaut) werden. Wenn hingegen eine Datei auf einem USB Stick ist und von einer „portable Software“, die auch auf dem Stick ist, geöffnet wird, sicherer gehts eigentlich nicht. Wer dann den Dateien noch eine Verschlüsselung verpasst, mit dem „alten“ Tool Truecrypt -http://www.portable-tools.de/download/sicherheit/truecrypt-portable.html – hat alles sicher im Griff.

Übrigens:

Truecrypt wird deswegen nicht weiter entwickelt, weil die Urheber den Algorithmus nicht für die NSA offenlegen wollten –> per NSA Order wurde die Firma aufgelöst.

Deine „portable Software“ kann geknackt werden wie jede andere Software ebenfalls. Im übrigen vergiss nicht, dass bei einem drunterliegenden kompromittierten Betriebssystem eh alles verloren ist.

Sind die Daten ordentlich verschlüsselt – wovon ich im Rahmen dieses Arguments bei Programmen wie Keepass, Enpass etc. einmal ausgehen möchte – können diese Bedenkenlos auf Cloud-Speichern abgelegt und synchronisiert werden. Gerade für den üblichen Anwender würde ich das sogar empfehlen. Ein Verlust dieser Daten wegen fehlendem oder schlechten Backup wäre üblicherweise fatal.

> Truecrypt wird deswegen nicht weiter entwickelt, weil die Urheber den Algorithmus nicht für die NSA offenlegen wollten –> per NSA Order wurde die Firma aufgelöst.

Humbug. So wie du das darstellst schreit das förmlich nach Security through Obscurity und wäre damit absolut nicht zu empfehlen. Der Quellcode von Truecrypt (und damit Algorithmus, aber das war eh nur AES und andere, also allgemein bekannt) war für jeden inkl. der NSA einsehbar.

Über Enpass wurde hier im Blog des Öfteren berichtet. Hier vielleicht ein kleiner Hinweis für die Enpass-Nutzer: Über „Menü / Werkzeuge / Auf Pwned Passwörter prüfen“ könnt Ihr relativ schnell im gegebenen Fall die betroffenen Passwörter herausfinden.

Danke!

Ich habe Enpass 2016 installiert (neben dem genutzten LastPass) und 235 Passworte dort. Aufgrund deines Postings wollte ich mal die Überprüfung der Passworte durchführen …. und musste zunächst erstmal ein Update auf Version 6 akzeptieren, um mich danach auf 20 Einträge reduziert wiederzufinden + Aufforderung, upzugraden (was ich nicht vorhabe; was würde das kosten?).

In der Freiversion gibt’s diese Überprüfung nicht … oder gibt’s Trick 17?

Also ich benutze Enpass seit geraumer Zeit gerade wegen des fairen (lifetime) Preismodells. Einen Trick gibt es insofern, dass die Windows-Desktop-Version uneingeschränkt nutzbar ist (bis auf Premium-Features), während Apps auf 20 Einträge beschränkt sind – aber es ist auch nicht teuer. Über die Kosten wurde auch unlängst hier geschrieben.

Wie sicher schätzt Ihr diese Abfrage-Webseite ein? Szenario: ich frage meine Email-Adresse(n) ab. Später dann meine Passwörter. Da braucht diese Seite doch nur diese Abfragen und meine IP zu loggen, und zack, kann sie alles schön zusammenführen…

Ich halte sie für vertrauenswürdig. Würde aber trotzdem nicht mein Passwort eingeben, da Vertrauen gut ist, aber Kontrolle besser. Wenn Du ein konkretes Passwort überprüfen willst, machst Du das so. Du erstellst den SHA1-Hash Deines Passworts (entsprechendes Programm irgendwo herunterladen). Dann gibst Du die ersten 5 Stellen des SHA1-Hash hier statt XXXXX an: https://api.pwnedpasswords.com/range/XXXXX – als Resultat bekommst Du alle SHA1-Hashe, die diese 5 Stellen am Anfang haben. Dann das Ergebnis einfach nach Deinem Hash durchsuchen.

Auf macOS und Linux:

echo -n "text" | shasum„text“ mit dem Passwort ersetzen.

Wunderbar sinnvoller Hinweis und Tipp, danke!

Die Internetseite selbst fragt übrigens auch nur dieses API ab. Deine Beschreibung zur Hashgenerierung und durchsuchen der zurückgegebenen Liste wird clientseitig durchgeführt.

Tja das Problem ist manchmal ganz einfach.. Auf die simpelsten Passwöter kommt eh keiner mehr.. Nur mal als Bsp. Oma 1921*-2004+ kriegt doch nie ein Hacker raus und merken kann man sich das bestimmt selber und für alle vergesslichen es gibt ein Grab da steht es doch wohl drauf.. Weil spätestens bei Sonderzeichen kapitulieren die sogenanten routinen die Passwörter ausprobiern.. Ich war noch nie Opfer eines Datenklaus.. hoffe es bleibt auch so

Es geht nicht ums Passwortknacken, die Passwörter stehen im Klartext in der Datenbank, da ist es Wurst, wie kompliziert und sicher es ist.

Teilweise steht nur der Hash in der Datenbank. Und wenn ein gutes Hashverfahren angewendet wurde, dann ist das praktisch nicht knackbar bei einem komplizierten Passwort. Daher ist es auch in Hinblock auf solche Leaks sinnvoll, komplizierte Passwörter zu verwenden.

Dein Passwort ist ja schön und gut, aber du wirst sicherlich keine 200 Omas mit unterschiedlichen Sterbedaten haben 😉

Also wäre dein Passwort einmal bei einem Dienst erbeutet, automatisch auch für andere Dienste nutzbar. Besser ist es für jeden Dienst ein eigenes kompliziertes Passwort zu haben.

Lastpass hat diese Funktion auch. Es wird gleich angeboten die betroffenen Passwörter automatisch zu ändern. Das klappt aber nicht bei allen Seiten. https://lastpass.com/?securitychallenge=1&lpnorefresh=1&lang=de-DE

Einige müssen händisch geändert werden. Es werden kompromittierte, doppelte/mehrfach verwendete, unsichere und sehr alte Passwörter aufgelistet.

Lastpass verwendet meines Wissens aber nicht HIBP, sondern andere Quellen. Die sind leider extrem schlecht und kennen die bekanntesten Hacks der letzten Jahre nicht.

Mein Dropbox PW soll wohl betroffen sein. Finde ich nicht so gut…

Also hier kommt zwar die Meldung (über hibp) das die Mail betroffen ist. Aber leider nicht wo…

Wie bekomme ich das heraus?

Kann ja schlecht 200 pws ändern

Die Frage stellt sich mir auch gerade.

„Pwned on 9 breached sites and found 1 paste“ – Hat mein Check ergeben.

Nutze für den Großteil meiner Passwörter die generierten PW aus dem macOS/iOs Schlüsselbund.

Runterscrollen.

Manchmal sieht man den Wald vor lauter Bäumen nicht. Danke! 🙂

Die Kunst bei der ganzen Sache ist, nach Möglichkeit je Webdienst/App ein eigenes sicheres Passwort zu haben.

Die Kür dabei ist, auch ohne Passwortmanager dieses Passwort aus dem Gedächtnis abrufen zu können.

In meinem Fall habe ich mir Kombinationen aus Webdienst + Codewort + Algorithmen + Sonderzeichen und Großbuchstaben erdacht. So kann ich zu nahezu jedem Webdienst ein eigenes individuelles Passwort mit beliebiger Länge und Sonderzeichen erstellen und es jederzeit im Kopf zusammenfügen und abrufen.

Angeblich wurde meine E-Mail-Adresse bei 2 Diensten verwendet, die ich definitiv nicht angesurft habe.

Ein kurzer Check auf den Seiten (Login) führte zu keinem Ergebnis („Sie sind nicht registriert!“).

Was soll man davon halten?!

möglicherweise wurde mit deiner bekannten email versucht auf gut glück sich in anderen Diensten einzuloggen. Unabhängig davon, ob du Mitglied davon bist. Einfach try and error bei allen möglichen Diensten. Irgendwo wirst Du schon Mitglied sein….

Bedroht sind doch diejenigen, die für alles das gleiche Passwort verwenden bzw. Passwörter verwenden, die in den Knacker-Dictionaries drin stehen. Von dem her heißt das nur, dass die Mail irgendwo gelistet ist, nicht, dass eure Passwörter kompromittiert sind.

Na, dann werden noch weitere Sammlungen mit meinen Personen- und Zugangsdaten unterwegs sein, wenn die Spammer einen trotz „no pwnage found“ persönlich ansprechen.

Naja klar. Neben den bekannten Hacks gibt es verständlicherweise auch noch einige, die noch nicht entdeckt wurden oder zu denen sich der Gehackte aufgrund der negativen Presse nicht bekennt. Dazu kommt noch, dass viele Geschäfte Deine personenbezogene Daten weiterverkaufen.

Beispiel ZEIT (ja, die Zeitung mit dem eigentlich ganz guten Ruf):

„Erhalten wir Ihre Daten im Zusammenhang mit einem Vertragsabschluss oder einer Registrierung für unsere Dienste, behalten wir es uns vor, diese auch zu Werbezwecken zu verarbeiten. Wir verarbeiten Ihre unter den im Folgenden genannten Bedingungen zu Werbezwecken für eigene ähnliche Angebote und Angebote von Partnerunternehmen und geben Ihre Daten außerdem zum Zweck der Werbung durch Dritte weiter.“

Und die größte Unverschämtheit:

„Die Verarbeitung Ihrer Daten beruht insoweit auf einem berechtigten Interesse und damit auf Art. 6 Abs. 1 lit. f) DSGVO.“

Hier hat der Praktikant die DSGVO interpretiert, denn „Berechtigtes Interesse“ ist nicht, wenn ich mit den Daten Geld erwirtschaften möchte.

Aber durch solche Machenschaften verbreiten sich die Daten erst gezielt und danach dann unkontrolliert. Das gilt dann auch nicht als Hack.

Wenn dann natürlich mal der Passwort Manager geknackt wird hat man es geschafft :).

Das hier ist doch ein Tech Blog. Dienste sollten Passwörter nicht verschlüsselt speichern, das ist kaum besser, als sie gleich im Klartext zu speichern. Verschlüsselt muss man Passwörter nur dann speichern, wenn man sie wieder in Klartext übersetzen muss, nicht, wenn man nur dessen Korrektheit überprüfen muss. Das träfe also auf einen Passwort-Manager zu. Ein Dienst sollte Hashes speichern, und zwar gesalzen, damit bei einem Einbruch keine Rückschlüsse auf Passwörter aus anderen Angriffen oder sogenannten Rainbow Tables möglich sind. Aber das nur am Rande…

Ich verstehe zwar nicht, auf was Dein Kommentar genau abzielt, aber die Verschlüsselung von Passwörtern beim Speichern von Benutzerdaten von Online-Services ist definitiv besser, als die Passwörter unverschlüsselt zu speichern. Oder auf was beziehst Du Dich genau?

Er zielt auf den Unterschied zwischen verschlüsselt und gehasht, sollte man das im Deutschen so schreiben, ab. Im Artikel steht: „Oder noch schlimmer: Es gab irgendwo einen Einbruch und die Angreifer konnten unverschlüsselte Passwörter und den Login-Namen abgreifen.“ Das macht den Eindruck, es wäre sozusagen legitim, Passwörter verschlüsselt in eine Datenbank zu speichern, wie gesagt, als Anbieter eines Dienstes, nicht als Passwort Verwaltungstool. Das ist nicht legitim. Verschlüsselung ist nicht dazu geeignet, die Passwörter seiner Kunden abzuspeichern. Wenn man das macht, ergeben sich eine Menge mehr Angriffsmöglichkeiten, als wenn man die Passwörter gesalzen hasht. Der Klartext oder ungesalzen gehasht ist natürlich „schlimmer“, aber falsch sind diese Wege alle.

Danke, das ist ein guter Hinweis. Allerdings würde ich persönlich eine 2-Wege-Verschlüsselung von Passwörtern auch nicht gerade als falsch bezeichnen. So sollte es doch auch hier sichere Methoden geben, oder nicht?

Simple Antwort: Nein.

Der Server selbst muss prinzipbedingt den Schlüssel kennen. Da der Einfall und Stehlen der Daten aber in den allermeisten Fällen ebenfalls über diesen erfolgt, wird ein Angreifer auch an den Schlüssel kommen und damit ist die Verschlüsselung für ihn irrelevant.

Eine Ausnahme sind hier asymmetrische Verschlüsselungsverfahren, sofern der Server den privaten Schlüssel zum Entschlüsseln selbst nicht kennt. Dann kann die Verschlüsselungsfunktion aber trivial durch eine Hashfunktion ersetzt werden. Außerdem besteht immer noch die Gefahr, dass man irgendwie an den privaten Schlüssel kommt, zumal es nicht einleuchtend ist, warum der Betreiber eines Dienstes an die Passwörter seiner Benutzer kommen sollte vor dem Hintergrund, dass viele Benutzer diese leider immer noch öfters verwenden.

Danke für die Infos!

und wo kann man nun die tatsächlich geleakten daten abrufen? da ich laut auskunft offenbar betroffen bin, würde ich gerne wissen, welches passwort in diesem kontext veröffentlicht wurde. vielleicht sollte ich es mal mit einer dsgvo auskunft bei troy hunt probieren 😉

Wie hast Du denn festgestellt, dass du betroffen bist? Wenn Du ein Passwort auf der HIBP-Seite eingegeben hast und dieses als betroffen gemeldet wurde, dann änder es halt!?

ich hab meine email adresse eingegeben, die ist offenbar in mehreren leaks inkl. der aktuellen enthalten zzgl. diverser anderer daten. wieso sollte ich eines meiner passwörter auf dieser seite eingeben? oder womöglich alle?

Die Seite hat selbst keine Verknüpfung der E-Mail-Adressen zu dazugehörigen Passwörtern und kann dich deswegen auch nicht weiter informieren als in der E-Mail geschehen (steht auch so in den FAQ).

Falls du einen Passwortmanager einsetzt, kann dieser evt. alle deine Passwörter automatisiert checken und dir mitteilen, welche betroffen sind. Sonst hilft nur mögliche Passwörter ausprobieren, bis du was gefunden hast, oder vorsorglich alle ändern.

der seiteninhaber hat die rohdaten der leaks, also kann er auch die zugehörigen daten liefern. oder denkst du er hat sich seine datenbank aus luft und liebe zusammengebaut?

über die api kann man wenigstens die passwörter sicher checken. damit konnte ich zumindest meine (bekannten) aktuellen passwörter ausschließen

Also erstmal stimmt deine Hypothese nicht. Die Rohdaten waren nicht immer Klartextpasswörter, also kann der Betreiber dies nicht immer.

Ich empfehle folgendes zu lesen:

https://www.troyhunt.com/here-are-all-the-reasons-i-dont-make-passwords-available-via-have-i-been-pwned/

https://www.troyhunt.com/no-i-cannot-share-data-breaches-with-you/

Zur API: Das Formular auf der Seite setzt den Check clientseitig ebenfalls genau so über dieses API um. Das ist nicht weniger sicher.

Mag sein, dass der Seiteninhaber die Rohdaten hat. Herausgeben wird er sie aber aus Sicherheitsgründen nicht und für den Service braucht er sie auch nicht. Lies Dir mal oben die Diskussion zu Michis Beitrag durch, da wird das Prinzip erklärt.

Was Deine Sicherheit anbetrifft, so solltest Du Deine Passwörter ohnehin alle regelmäßig ändern. Wie Flo geschrieben hat, hilft Dir ein Passwortmanager dabei. Und jetzt wäre eine gute Gelegenheit dazu, dann musst Du Dir auch keine weiteren Gedanken machen.

klar, ich ändere mal eben 300 Passwörter. bei vielen leaks sind nicht nur passwörter im umlauf sondern auch andere persönliche daten. ich bin nach wie vor der ansicht, jeder betroffene hat das recht über umfang und inhalt in kenntnis gesetzt zu werden. wenn er die daten vorhält, sollte er sie auch rausrücken. die dsgvo sollte hierfür auch eine gute grundlage bilden, schließlich bietet er seinen dienst auch für europa an.

Ich gehe davon aus, dass er die Daten nicht mehr so hat. Er speichert vermutlich die E-Mail-Adressen mit der Information, bei welchem Leak die dabei waren. Und zusätzlich speichert er eine Liste mit allen Passwörtern ohne zugehörige E-Mail-Adressen, sondern nur mit der Information, wie oft das Passwort in den Daten gefunden wurde.

wieso sollte er die rohdaten nicht (sicher) aufbewahren? wenn er diesen job langfristig gut und richtig machen will, kommt er nicht drumrum…

Das ist weder sein Job, noch ist es irgendwie einleuchtend, dass den „Job langfristig gut“ machen erfordert, dass er die Rohdaten aufbewahrt. Für den Dienst sind sie jedenfalls nicht erforderlich, wie schon dargelegt wurde. Könntest du das bitte erklären?

Wenn die Programme im Artikel schon verlinkt werden dann auch bitte bei Bitwarden 😉

Alternativ hier klicken oder die Suche oben benutzen:

http://stadt-bremerhaven.de/?s=bitwarden

Ich bin ganz froh, dass nicht alles verlinkt wird. Der Text wäre nur noch schwer zu lesen.

😉

Ich habe vor einiger Zeit eine Emailadresse in so eine Seite getippt. Seit dem gibt es auf dieser Adresse ein übles gespame von Viagra bis hin zu Bewerbungen was vorher nicht so war.

Ich vermute das solche Seiten abzielen Email Adressen zu sammeln und weiter zu vertreiben natürlich unter einem anderen Vorwand.

Ich traue dem ganzen nicht über den Weg.

„In so eine Seite“ = Have I been pawned?

Kann ich eigentlich nicht glauben, da HIBP sehr bekannt ist und sicher keine Adressen an Spammer verkaufen würde.