Google Pay: Virtuelle PayPal-Kreditkarten weisen Sicherheitslücken auf

Uns erreichte ein Tipp zu einer Sicherheitslücke bei PayPal, welche bereits im Februar 2019 vom Cybersicherheitsexperten Andreas Mayer entdeckt wurde. Möglicherweise zeichnet sich nämlich genau diese verantwortlich für die unautorisierten Abbuchungen in Verbindung mit Google Pay. Die Lücke setzt jedoch einen einmaligen physischen Zugriff auf Smartphones der Betroffenen voraus, ähnlich wie man das auch vom klassischen Ausnutzen der kontaktlosen Zahlung bei physischer Karte kennt:

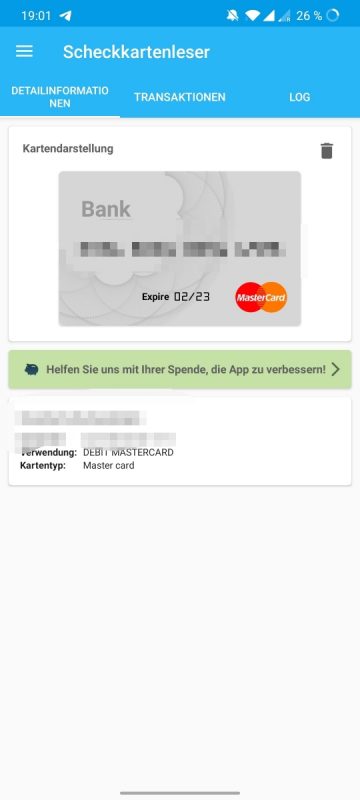

PayPal benutzt für kontaktlose Zahlungen über GPay eine virtuelle Kreditkarte. Diese kann aus dem Handy mit jeder beliebigen Cardreader-App ausgelesen werden, solange der Bildschirm des Handys an ist.

Anmerkung Caschys Blog: Vorausgestzt natürlich, PayPal ist als Standardzahlungsmethode in Google Pay hinterlegt.

Die ausgelesene Karte lässt sich dann auch für Online-Transaktionen nutzen – ganz ohne Prüfung des CVC-Codes.

Jeder, der an dem Handy des Opfers vorbei geht (Bildschirm muss an sein, was in der Hosentasche leicht passiert), hat eine vollwertige virtuelle Kreditkarte ausgelesen und kann sich damit, auch Monate später, am PayPal-Account des Opfers bedienen. Das wird jetzt gerade von der organisierten Kriminalität ausgenutzt

Die entsprechende Lücke habe man bereits über das Bug-Bounty-Programm an PayPal gemeldet und auch eine Belohnung erhalten. Doch die Lücke wurde augenscheinlich jedoch nie behoben.

Yes. The other cards/services we tried only accept POS transactions. They cannot be used for online payment. PayPal's issues (as of Feb '19):

– allows online payments

– any CVC is allowedNot sure what or if they fixed anything. They did not respond. May check later.

— iblue (@iblueconnection) February 24, 2020

Als Empfehlung rät Markus Fenske, Geschäftsführer der exablue GmbH, die virtuelle Karte, die PayPal für Google Pay generiert, vorsorglich aus eurem Account zu entfernen. Hilft natürlich nur, wenn eure Karte nicht bereits ausgelesen wurde.

Klingt nach einer potenziellen Erklärung der zahlreichen Abbuchungen, für die PayPal bisher bekanntlich nur ein sehr dünnes Statement herausgab. Würde zusätzlich auch erklären, weshalb keinerlei 2-Faktor-Authentifizierung gegriffen hat. Den Kreis der Betroffenen dürfte dies jedoch einschränken, denn fürs Auslesen der Karte ist der erwähnte einmalige, physische Zugriff notwendig.

Ich habe mich da natürlich selbst dran gemacht und kann vorangegangenes bestätigen: Eine einfache Android-App genügt, um über NFC die Kartennummer und das Ablaufdatum auszulesen. Zum Test hinterlegte ich die ausgelesene Karte mal in Google Pay mittels beliebiger CVC (000), die Karte wurde umgehend für Online-Zahlungen akzeptiert.

Mit welcher App ist das denn machbar?

Die App „Scheckkartenleser NFC (EMV)“ vom Screenshot verbirgt soweit ich weiß die Kartennummer… Ich würde die Lücke auch gerne „ausnutzen“ um Paypal bei einigen Seiten, die nur KReditkarten akzeptieren zu verwenden 🙂

Du könntest auch alternativ dich bei .Boon anmelden, deren virtuelle Mastercard hat diese Sicherheitslücke nicht und gleichzeitig kann sie für Onlinezahlungen (CC-Nummer, CVC und Ablaufdatum) sowie Google Pay verwendet werden.

https://www.beboon.com/de/boon

Dann aber bitte gleich mit boon.PLANET ein richtiges Konto, inkl. physischer Karte

Auch N26 ist hier empfehlenswert als Nebenkonto.

Heftige Sache. würde gerne PayPal den Rücken kehren, und die die Google pay Integration der DKB nutzen. Hat jemand schon probiert ob der Bug auch dort greift?

Ich hatte die DKB-Karte als Standard einrichtet, PayPal als weiteren Zahlungsweg – und war auch betroffen, natürlich über Paypal. Demnach scheint die Verknüpfung mit der DKB-VISA sicher(er) zu sein.

Dieses „Bildschirm muss an sein, was in der Hosentasche leicht passiert“ klingt für mich weit hergeholt:

Dachte immer, das Smartphone muss entsperrt sein, damit die Kreditkarte per NFC ausgelesen werden kann. Oder liege ich da falsch?

Da liegst du falsch. Bei angeschaltetem Display werden sogar Beträge bis 25 Euro autorisiert – so mein letzter Stand.

jap, hab das grad auch nochmal nachgeschaut. Vielleicht muss ich der Sparkassen App doch mal eine Chance geben, bei der gibt es die Einstellung, ausschließlich mit entsperrtem Handy zu zahlen. Aber dann natürlich auch ausschließlich für Sparkassen Kunden 😉

Nein, der Bildschirm muss an und das Handy entsperrt sein. Ab 25 Euro muss das Handy für den Bezahlvorgang erneut entsperrt werden – bei mir mittels Fingerabdruck – obwohl es schon entsperrt ist.

Nachtrag – bei mir sowohl mit Paypal, als auch jetzt mit der DKB Kreditkarte, weil Paypal aus welchen Gründen auch immer die letzten Male an der Kasse gesponnen hat.

Das oben beschriebene Verhalten hatte ich bisher mit allen Geräten bei denen ich Gpay benutzt hatte.

Oder ich hab es tatsächlich noch nie richtig probiert. Ich werde es morgen mal nur mit aktivem Display probieren. Nur um sicher zu gehen 🙂

Ich vermute das du normalerweise per Gesicht entsperrst. Dies wird für Google pay nicht anerkannt. Wenn du das Smartphone mit dem Fingerabdruck direkt entsperrst brauchst du bei höheren Beträgen nicht nochmals die Autorisierung durchführen…

Schließe mich tremel an. Bei meinem Mi9T geht nix solang es nicht entsperrt ist. (Fingerabruck) mehrfach ausprobiert., Bei größeren Beträgen wird von GPay noch der Pin abgefragt. Selbst bei meiner Fossil Sport geht nix ohne das ich die App auf der Uhr starte, deshalb hab ich se mir auch auf eine der beiden Tasten gelegt. Wenn ich z.B mal ein Tag nicht mit der Uhr gezahlt hab, will die gestartete GPay App zusätzlich den Entsperrcode in dem Fall auf der Uhr das Muster.

Was das auslesen angeht glaub ich da auch nix. Weil wenn wie Felix schreibt man die Karte einfach so aus dem Smartphone auslesen könnte und mit belibiger CVC bei GooglePay benutzen könnte, wäre das ja die Lösung für alle die mit WearOS unterwegs sind und da mit Googlepay bezahlen wollen.

Aber die foren sind nachwievor voll, das eben man keine Chance hat die virtu Paypalkarte komplett auszulesen icl CVC um sie an der Uhr in GPay einzugeben.

Das mit ner App auf einem zweiten Gerät werde ich mal testen, aber ich kann mir nicht vorstellen das da irgendwas geht, da bei Xiaomi ja viel einzustellen geht und außer die Gpay app erstmal nix Zugriff hat auf NFC. Mein BT Lautsprecher mit NFC wolte ich mittels NFC koppeln. Da kam promt die Meldung im Smarti Zugriff von KR800 (Name vom LS) . „zugriff erlauben, einmal erlauben oder verweigern“ Standt ist bei mir gesetzt verweigern mit einem 10 sec. Contdown um eben die Schaltfläche „erlauben anzutippen“

Selbiges Verhalten hab ich mit nem NFC Drucker vom bekannten um Wifidirekt zu koppeln. Auch das kommt die Meldung mit den 3 buttons.

also kann ich mir nicht vorstellen, das eine App auf einem anderen Gerät nicht die Meldung bringt. Außerdem der Physische Zugriff mittels NFC ist ja auf eine sehrkleine Distanz beschänkt. Also soviel kuscheln macht doch keiner im Supermart Bei meinem LS dem Drucker oder bezahlen am Terminal weiß das ab ca 10 oder weniger nix mehr geht. Heißt für mich da müsste ein Bösewicht mir mit seinem Smartphone doch sehr auf die Pelle rücken zumal ich nach einem Diebtahl letztes Jahr das Smartphone immer um Hals trage und es somit vor meiner Brust/bauch hängt.

Werde aber mal testen was meine Uhr macht wenn ich mit demMi9T und der App komme ob sich da irgendwas auslesen lässt.

Bitte nicht GPay und Drucken per NFC verwürfeln. Das hat miteinander nur so viel zu tun, als dass beides über NFC läuft.

Bei meinem Pixel 3 ist es ebenfalls so, dass ich kleine Beträge (ich meine <50€ oder <25€) mit eingeschaltetem Display, größere aber nur entsperrt bezahlen kann. Das hatte mir die GPay-App bei der initialen Einrichtung auch so erzählt.

Möglicherweise gibt es aber tatsächlich Unterschiede zwischen verschiedenen Herstellern. Die Implementierung kann ja jeder Hersteller modifizieren, da die Funktion nicht zu 100% in Hardware gegossen wurde.

@Michael wollte da nix verwürfeln. Wollte nur sagen in der MIUI lässt sich NFC halt für Appś eben freischalten in meinem Fall Googlepay. Bei allen anderen NFC aktivitäten kommt halt die besagte Abfrage bzw. nach 10 sekunden das automatische dauerhafte Verweigern.

Nein, nach dem Auslesen lässt sich die Karte lediglich für online Zahlungen einrichten. Nicht aber für Google Pay kontaktlos.

Es mag verwirrend sein, ist jedoch der Tatsache geschuldet, dass sämtliche Abbuchungen mit der virtuellen PayPal Karte als Google Pay Ausgaben in PayPal geführt werden. Vielleicht daher die Verwirrung bei einigen.

Genau so ist es. Wenn ich mein Mate20Pro mit Fingerabdruck entsperre gehen alle Zahlungen ohne zusätzliche Pin durch. Wenn ich mit Gesichtserkennung entsperre brauche ich noch mal extra eine Pin und muss das Handy noch mal an den Leser halten.

Dachte eigentlich, dass es ab Android 10 auch mit Gesichtserkennung klappt aufgrund der entsprechenden API.

Gilt dieses Problem jetzt nur mit Kreditkarten oder auch mit Bankkonten…

Ich habe ja bei PayPal nur meine Bankkonte hinterlegt… und nutze so GooglePay??

Bin ebenfalls Betroffen.

Wenn ich das Richtig verstanden habe muss ja NFC aktiviert und Google Pay geöffnet sein oder?

Falls ja, ich habe NFC generell aus, außer direkt vor dem Bezahlen und mache es direkt danach wieder aus, deswegen könnte ich mir den Fremd Physischen Zugriff nicht wirklich erklären.

Hast du bei einem Online-Shop bereits über Google Pay bezahlt?

Nein, das mache ich immer direkt über PayPal.

Beim Lesen dachte ich, passiert mir nicht weil ich es so handhabe wie du. Und dann lese ich deinen Kommentar…. Manipulierte Terminals?

War auch mein erster Gedanke!

Bin auch betroffen. Habe bisher nur an einer Tankstelle auf dem Land und einmal bei Edeka mit Google Pay bezahlt. NFC dafür angemacht, sonst ist es aus. Also ich schließe für mich eigentlich aus dass jemand die Daten physisch abgegriffen hat. Zudem komisch dass die Opfer aus ganz Deutschland sind und die meisten Abbuchungen in target Stores in der new York area waren. Das reimt sich für mich nicht sonderlich.

Wo lebt ihr Betroffenen eigentlich (Gegend, Großstadt?). Also wenn da tatsächlich ein physischer Zugriff vorausgesetzt würde, könnte man da evtl einiges eingrenzen…

That’s my point … Hatte gelesen welche aus Niedersachsen etc. Ich bin aus Bayern. Wohne in ländlichen Gebiet.

Physisch… Macht keinen Sinn.

Wohne in Dresden (Sachsen).

Du meinst, abgesehen von der „ich habs ja immer schon gesagt“-Polemik? Ganz ehrlich – dein Blog-Beitrag hat mich eher dazu bewegt, deinen Blog aus dem Reader zu werfen. Vielleicht wäre ein wenig mehr Toleranz gegenüber denjenigen angebracht, die solche Techniken nutzen wollen. Die Betroffenen haben nichts falsch gemacht.

Wäre es möglich dass dass kriminelle gefakte NFC Pads auf Automaten oder dergleichen montieren, ähnlich dem alten Skimming von Karten? Quasi ein scheinbares NFC Pad welches in Wirklichkeit aber nur die virtuelle Nummer abfängt / speichert / überträgt? Ehrlich gesagt kann ich mir zwar noch nicht vorstellen dass der Angriff für Täter so lohnenswert wäre, weil es ja offenbar auch nur mit Paypal verknüpften Konten geht, aber technisch möglich wäre es dann ja unter Umständen.

Wer ist denn so leichtsinnig, NFC aktiviert zu lassen, wenn er/sie das Handy in die Tasche steckt?

Grudnsätzlich ist NFC inaktiv, solange das Display aus ist. Normalerweise erkennen Smartphones, dass sie sich in der Hosentasche befinden und aktivieren den Bildschirm nicht. Das muss schon ein großer Zufall sein, dass jemand in dem Moment ein Lesegerät an die Hose hält, wenn der BIldschirm zufällig an ist.

Oder es sind manipulierte Terminals im Umlauf. Oder irgendwelche NFC Apps aus dem Store. Da gibt es viele Möglichkeiten. Anscheinend hat PayPal und Google hier etwas geschlampt.

Android-Smartphones sind afaik auch dann entsperrt, wenn eine Bluetooth-Verbindung besteht, was ja z.B. beim Musikhören in Bus/Bahn der Fall wäre.

Nur wenn das verbundene Gerät zu den Trusted Devices hinzugefügt wird. Auch dann muss man sich für Google Pay bei größeren Beträgen authentifizieren (bei kleineren muss das Smartphone eh nicht entsperrt werden). Und NFC ist trotzdem deaktiviert, wenn der Bildschirm aus ist. Die Kartendaten werden garantiert nicht vom Smartphone aus unbefugt geklaut worden sein, zum Beispiel heimlich im vorbei gehen.

Was für eine dumme Frsge…

Mit verlaub. ich glaube nicht, dass dies der Grund für die unerlaubten Abbuchungen ist.

1. glaube ich nicht, dass alle Betroffenen dauerhaft ihr NFC an haben.

2. Diese fremde Person hat angeblich all diese Betroffenen persönlich die virtuelle Paypal Kreditarte auslesen können. Dabei glaube ich kaum, dass alle Betroffenen aus dem selben Ort stammen.

3. Dann ist die fremde Person nach USA geflogen um bei Target einzukaufen.

Dies ist nur eine von vielen vieler Sicherheitslücken, aber für diesen Fall irrelevant. Meine Meinung!

warum soll man eine Kreditkartennummer nicht digital verschicken können?

Personenkreis A sammelt die Daten, Personenkreis B verjubelt das Geld.

Personenkreis A sammelt Kreditkarten-Daten und verkauft sie via Internet.

Dazu gibte s sogar einen engliscehn Wikipedia-Artikel „Carding (fraud)“:

https://en.wikipedia.org/wiki/Carding_%28fraud%29

Das es mit den „Kreditkarten“ von Paypal, die bei Google Pay hinterlegt werden zu tun hat, ist denke ich selbstverständlich. Das Szenario „heimlich bei zufällig aktivierten Bildschirm im vorbei gehen individuell ausgelesen“ halte ich aber für ziemlichen Schwachsinn in diesem Fall. Das geschieht nicht in so großem Stil auf einmal und ist wenn lokal begrenzt. Wenn (!) der Angriffsvektor war wie auf Twitter behauptet – wofür es überhaupt keine weiteren Hinweise gibt, außer sich profilieren zu wollen, die Sicherheitslücke bereits schon lange gekannt zu haben – werden die Kartendaten über andere Wege abgegriffen worden sein. Es ist zum Beispiel auch ein Datenleck denkbar, in dem all diese Daten enthalten waren.

Kann mir auch nicht vorstellen, dass auf dem Weg in großem Stil Daten abgegriffen werden können.

Die Wahrscheinlichkeit, dass sich das Handy aus Versehen in der Tasche aktiviert ist schon gering, und dass dann genau in diesem sehr kurzen Zeitfenster ein Gauner ganz nah an einen kommt, und die Daten erfolgreich auslesen kann. Das ist mehr als unwahrscheinlich.

Da dürfte die Wahrscheinlichkeit von einer Kokosnuss erschlagen zu werden erheblich höher liegen.

Das könnte auch ein Leak irgendwo gewesen sein. Das Perfide ist ja, das Kartennummer und Gültigkeit bereits ausreicht. Und selbst für letztere kann man im Zweifelsfall eins der ersten Karten nach dem Launch probieren.

Da wäre es halt eher denkbar dass gefakte NFC Pads auf Automaten oder dergleichen montiert werden. Aber ich kann mir ehrlich gesagt nicht vorstellen dass solch ein Angriffsmuster den Aufwand bereits rechtfertigt. „Derzeit“ dürfte das klassische Skimming für Täter noch attraktiver sein.

Das checke ich nochmal. Bin sehr sicher, dass bei mir NFC nur funktioniert, wenn das Telefon entsperrt ist.

NFC funktioniert auch, wenn das Telefon nicht entsperrt ist. Sonst müsste man es für Bezahlen mit GooglePay immer erst entsperren. Hier reicht es, den Bildschirm anzumachen.

Ich bezahle mit Google Pay und muss das Smartphone entsperren bei jedem Betrag. Bei nicht entsperrtem Smartphone reagiert das Lesegerät nicht. Zumindest war es heute Morgen genau der Fall. 😉

Kann das evtl von Handy zu Handy unterschiedlich sein?

Geht bei mir definitiv auch nur, wenn das Smartphone entsperrt ist ansonsten kommt eine Fehlermeldung und ich muss entsperren.

Getestet mit einer DKB Kreditkarte und einem S10.

Das NFC nur bei entsperrt Phone geht, ist im Fall von GPay auch genau so gewollt.

Du musst das Phone entsperren, sonst kannst Du mit GPay nicht bezahlen. Das soll ja gerade den Missbrauch verhindern. Wäre schön blöd, wenn man mit Gpay und gesperrten Phine zahlen könnte. 😉

Kann man bei Beträgen unter 25€ in DE, siehe hier https://support.google.com/pay/answer/7644132?hl=de

Das geht problemlos ohne entsperren solange man unter 25Euro ist, ich zahle meinen ganzen Kleinkram nur so.

Nope bei mir nicht Xiaomi Mi9T. Da kommt jedesmal ne Fehlermeldung vom Terminal.

„Als Empfehlung rät Markus Fenske, Geschäftsführer der exablue GmbH, die virtuelle Karte, die PayPal für Google Pay generiert, vorsorglich aus eurem Account zu entfernen. Hilft natürlich nur, wenn eure Karte nicht bereits ausgelesen wurde.“

Sehe ich das richtig, dass auch eine Trennung der Verknüpfung G-PayPayPal nicht mehr hilft, sollte die virtuelle Karte bereits ausgelesen sein?

Was kann man in so einem Fall tun?

Karte bei GPay entfernen und Einzugsberechtigung von Google bei PayPal entfernen. Problem gelöst

Danke für den Tipp. Hatte die Karte zwar bei Google Pay entfernt, aber in Paypal war sie noch eingebunden. Nun ist alles gekappt (dabei sind mir gleich 2 weitere Kandidaten aufgefallen, die noch Zugriff auf Paypal hatten, obwohl das Abo bereits gekündigt war).

Ich muss zugeben, dass ich vollkommen baff bin und das kontaktlose Bezahlen anscheinend falsch verstanden hatte. Ich dachte bis jetzt, dass beim Zahlen per NFC immer ein Challenge-Response ablaeuft und es daher sicherer ist als der Magnetstreifen, der ja einfach ausgelesen kann (z.B. ueber manipulierte Terminals). So wie sich das jetzt darstellt ist das kontaktlose Zahlen noch viel unsicherer als das Bezahlen Magnetstreifen (was hier in den USA noch weit verbreitet ist)

Die PAN, sowas wie eine Alias-Karte, wird trotzdem zuerst mit vollständiger Nummer und Gültigkeit übertragen, damit sich das Terminal auf das richtige Scheme einstellt. Das Problem von PayPal war, diese Karte für Online Transaktionen zuzulassen, sowohl Card-Present als auch Card-not-Present…

Selbst schuld, wenn man sich von immer mehr zwischengeschalteten Finanzdienstleistern abhängig macht. 😀

Ich benötige kein PayPal.

Ich benötige kein GooglePay.

Online-Einkäufe zahle ich ganz einfach und primitiv via Überweisung, GiroPay und der guten alten Kreditkarte. Das funktioniert hervorragend. Ebenso hervorragend funktioniert die elektronische Zahlungsabwicklung auch beim stationären Handel. Kreditkarte ins Terminal einstecken oder nur davor halten, PIN eingeben fertig. Dazu bedarf es keinen überflüssigen Klimbim.

Von mir aus kann PayPal, GooglePay, ApplePay, und wie sie alle heissen mögen eingestampft werden. Dann existieren automatisch auch ein paar unnötige Sicherheitsrisiken weniger. 🙂

Kommt auf Hersteller, Sicherheit und Implementierung an. Apple Pay geht nur mit Secure Enclave und Autorisierung durch Touch ID, Face ID oder Passcode. Außerdem hat man mit Tokenized Payments das Maximum an Privatsphäre.

Bei Kartenemulation auf Android benötigt man nicht mal ein Secure Element. Die NFC-Frames gehen direkt von der CPU an die Antenne. Bis zu einem gewissen Betrag reicht es, wenn der Bildschirm an ist. Nur über dem Limit (25-50 EUR, je nach Bank) muss man sich autorisieren. Im Grunde wie die von dir gepriesene Kreditkarte. Wenn du die verlierst kann man damit auch ein paar mal einkaufen bis die PIN-Abfrage kommt.

Wenn man bedenkt, dass nicht mal der korrekte CVC nötig ist, dann scheint das ein wenig durchdachter Schnellschuss von Paypal und Google zu sein, um in den Markt zu kommen.

Interessanterweise hatte Google Pay mal physisches Secure Element welches aufgrund u.a. von Verizon durch Google wieder entfernt worden ist.

Unter Security zu lesen:

https://www.supermoney.com/apple-pay-vs-google-wallet/

Seit 2014 nutzt Google bei Pay einen Host Card Emulation womit das Secure Element in der Google Cloud stattfindet anstatt wie bei Apple auf dem Gerät.

Eine Tokensierung nutzen beide sowie auch ein Secure Element. Der einzige Unterschied ist daher, dass der kryptographische Prozess (Secure Element) bei Google leider in der Cloud stattfindet anstatt wie bei Apple direkt auf dem Gerät.

https://youtu.be/DChVE1NEME0

http://www.gmarwaha.com/blog/2014/10/02/apple-pay-vs-google-wallet-the-secure-element/

Die 25€ Autorisierungsgrenze gibt es bei Apple doch auch. Darunter muss man sich noch nicht autorisieren, ähnlich wie bei den NFC Debitkarten.

> Die 25€ Autorisierungsgrenze gibt es bei Apple doch auch.

Nein, vorher kommt immer Face ID oder Touch ID. Über 25 EUR kommt noch der PIN dazu.

Danke für den Hinweis.

Habe mich durch den Satz fehlleiten lassen und bin davon ausgegangen das es unter 25€ gar nichts braucht und PIN durch FaceID/Touch ID ersetzt werden kann.

„Deutschland – Für Einkäufe mit einem Wert von über 25 EUR musst du möglicherweise deine PIN eingeben.“

https://support.apple.com/de-de/HT207435

Auf wie vielen Seiten hast du diesen Scheißt jetzt eigentlich copy pastat?

Jeder weiß doch, dass (wenn richtig implementiert und nicht so wie Paypal) Google Pay (oder Apple Pay) sicherer ist, als direkt mit der Kreditkarte zu bezahlen, weil dann das Terminal nicht deine richtigen Kreditkarten Daten kennt, sondern eine virtuelle, temporäre Karte.

Lass ihm die Freude, er hat doch sonst selten die Gelegenheit dazu.

Ändert natürlich nichts daran, dass prinzipiell digitale Bezahlverfahren erheblich sicherer sind, es ist halt nur schlecht wenn die Umsetzung derart lückenhaft geschieht wie wohl in dem aktuellen Fall mit PayPal.

„wenn richtig implementiert“ würde jede Software perfect laufen und es gäbe so gut wie keine Bugs 😛

@david

Dann würde auch jede Boeing 737 Max sicher fliegen.

… es ist halt Software.

Thanks god Im a ApplePay user. Es ist zwar etwas teurer, dafür lebt man sicherer.

Sagt wer?

Und wenn du genau gelesen hast liegt es nicht an Google Pay selbst – wenn obiges oder mit obigem zusammenhängendes der Grund ist für die Abbuchungen.

Und bei wie vielen Apple-Nutzern wurde unrechtmäßig Geld abgebucht?

Wie viele Apple-Nutzer können Paypal mit Apple Pay benutzen? Wie sollten sie dann von einem Problem bei Paypal betroffen sein?

Danke.

Bitte.

Wieviel PayPal-Nutzer, die kein Google Pay benutzen, sind denn von dem Problem betroffen?

Einige, man kann sich in der App auch ohne Google Pay eine Karte erstellen. Google Pay ist hier nur ein Portmonee für die virtuelle Karte.

Das ist eine schwachsinnige Frage. Alleine die Überlegung, dass auch Apple Nutzer betroffen wären, wenn dort PayPal unterstützt werden würde, zeigt schon, dass es absolut kein Problem mit Google Pay ist. PayPal hat hier scheiße gebaut, fertig.

Ganz ruhig, brauner.

Also ich habe das nur am Anfang Mal kurz angetestet. Da ich aber schon eine andere Karte bei GPay im Einsatz hatte und mir diese kack Mails bei jeder Transaktion auf die Nerven gingen, habe ich davon dann wieder Abstand genommen.

Aber ist es nicht so, das GPay bei jedem erneuten hinzufügen eine neue virtuelle Kartennummer erzeugt? Demnach sollte doch dann die angegriffene Nummer nicht mehr gültig sein, oder?

Wird es jetzt dafür eine dicke Abmahnung für PayPal geben?

CVC nicht zu checken ist einfach fahrlässig. Das ist doch kein Sicherheitsstandard.

Bei mir war Paypal NICHT die Standard-Methode, und einen physischen Zugriff auf das Gerät kann ich ausschließen.

Die Abbuchung von Target war gestern ein paar Stunden lang auch in den Google Pay Aktivitäten zu sehen, bei Paypal wechselte es von Autorisierung dann heute zur Transaktion. Paypal hat den Betrag schnell wieder gut geschrieben, als ich Widerspruch einlegte.

Mir ist der Angriffsvektor noch unklar – da muss ja jemand von Visa als Standardmethode aktiv auf Paypal umgeschaltet haben. Die virtuelle Karte hab ich nur lokal in Deutschland in Gastronomie und Supermarkt und eben im google play store eingesetzt, sonst hab ich online damit noch nie gezahlt. Ich tippe eher, da hat jemand Zugriff auf eine API…

Kann ich ebenfalls so bestätigen! Ich habe meine DiBa VISA als Standard eingerichtet, zusätzlich eine AMEX und PayPal. Physischen Zugriff kann ich zu 100 % ausschließen. Es gab keinerlei Zugriff auf mein Google oder PP-Konto; jeweils 2FA aktiviert.

@Michael: eine AMEX? Aber nicht in Google Pay oder?

Jein – die AMEX ist in der App hinterlegt und kann für Online-Zahlungen (Playstore z.B.) verwendet werden. Für kontaktloses Zahlen kann die halt nicht aktiviert werden.

Gottseidank nichtbetroffen, aber alarmiert. Hatte in GPlay die Virtuelle Karte entfernt. Auf dem Smartphone bisher nur für den Playstore sowie den monatlichen Aufladungen der Magenta-Prepaid sowie Spotify genutzt. Hoffe bleibt alles so wie es ist…. 😉

Karte in Gpay entfernen reicht möglicherweise nicht aus. Weiteres ist dem Follow-Up-Beitrag zu entnehmen.

So ist es. Die Schwachstelle an der Karte dürfte das potenzielle Problem sein. Der Abgriff der Daten könnte sich anders abgespielt haben. Die Vielzahl an Mutmaßungen wollte ich aber rauslassen und erwähnte daher nur die Möglichkeit die wirklich funktioniert, die hier aber vermutlich keine Anwendung fand.

@caschy/Felix: Übrigens danke für Eure Berichterstattung, laut Handelsblatt.com wart ihr eine der ersten, die über das Thema berichteten 😉

https://www.handelsblatt.com/finanzen/banken-versicherungen/bezahlen-per-smartphone-nutzer-von-google-pay-beschweren-sich-ueber-fehlabbuchungen-im-paypal-konto/25577710.html

https://twitter.com/iblueconnection/status/1231973354988560384?s=20 😉 so wäre das ganze wohl erklärbar

Ich meine mich erinnern zu können, dass man die CC-Nummer (oder zumindest Teile davon) in der App angezeigt wurden, konnte jetzt aber nicht mehr nachsehen, weil die Buchungen mittlerweile aus der GPay-App verschwunden sind.

Ein vorstellbares Szenario: was ist, wenn die CC-Nummern fortlaufend generiert werden (und damit durch einfaches Iterieren von einem Angreifer ermittelt werden können)? Dann wäre die o.g. PayPal-Lücke auch ohne Datenleak ausnutzbar.

Sieht noch jemand die zwei (oder mehr) Buchungen und kann sich da mal die Nummern ansehen?

Btw. Jetzt weiß ich, warum die Buchungen verschwunden sind. Google hat scheinbar meine Verknüpfung mit dem PayPal-Konto aufgehoben (ich selbst hab die nicht deaktiviert).

Aktuell bekomme ich auch den Fehler „This card can’t be set up to pay in stores. […] You can try to add your PayPal account.“ – ja liebe Leute… genau das versuche ich doch gerade 😀

Ich dachte immer GPay gibt für jede Zahlung nur ein einmaliges verschlüsseltes Token raus und eben nicht die Daten der Kreditkarte, damit genau das (abgreifen der Kartendaten) !!nicht!! passieren kann? Mit dem Token (das dann nur GPay und PayPal kennt) bekommt der Empfänger dann das Geld von PayPal.

Wie kommt man also bitte an die Karten-Daten?

Einmalig heißt aber nicht geheim. Siehe mein Kommentar 8:13 😉 „Verschlüsselt“ – naja, möglicherweise verschlüsselt während der Übertragung zwischen Handy und Terminal. Allerdings muss das Terminal die Nummer ja erfahren, von daher ist das kein Schutz an dieser Stelle. Relevant ist das nur bei ggf. manipulierten Terminals mit MITM-Lesegerät.

Das mit den Token wird immer missverstanden. Das Token wird beim Handshake mit dem Terminal zur Autorisation der Zahlung verwendet, ist nur einmal gültig und GPay hält 10 davon vor. Trotzdem hat jede hinterlegte Karte eine PAN, da auch DAN (Device Account Number) genannt. Und die ändert sich erst beim neu hinzufügen, nicht jedoch bei jeder Zahlung…

Also auf deutsch: Es wird mit dem Token lediglich die Übertragung der Kartendaten an das Terminal verschlüsselt? Wenn das (evtl. manipulierte Terminal) die Kartendaten speichert, kann also nachträglich noch beliebig oft abgebucht werden?

So würde ich das mal behaupten, ja. (Also das was ich oben gemeint hatte)

Und so ergibt die ganze Geschichte dann auch Sinn. Egal, ob da jetzt ein Terminal-Dienstleister (sooo viele gibts da ja nicht) gehackt wurde, oder die Nummern halt deterministisch sind.

Buuuhh, und ich dacht schon man wäre da viel innovativer vorgegangen. Irgendwie hatte ich gedacht/gehofft man hätte einen Weg gefunden, sowas wie One-Time-Kreditkartendaten ans Terminal zu übermitteln, die für genau diese eine angefragte Transaktion gültig wären. Schade wäre ja auch zu schön gewesen.

Allerdings verstehe ich dann nicht mehr warum die Banken überhaupt „mitmachen“ müssen bei GPay wenn sowieso die Kreditkartendaten ans Terminal geschickt werden, dann würde das ja mit jeder x-beliebigen Karte von jeder Bank funktionieren?

Dreimal darfst du raten – Google möchte natürlich tracken können 🙂 Klar würde das so einfach gehen, das würden aber vermutlich auch die KK-Unternehmen nicht mitmachen, weil dann ja quasi jede KK „geklont“ werden kann.

Das klingt für mich alles sehr komisch, sind Handys nicht geschützt dagegen in der Tasche anzugehen, und selbst wenn es aus Versehen passiert, ich glaube mein Lockscreen muss entsperrt sein damit es funktioniert zum bezahlen.

Noch komischer ist in dem Moment wo ein Mensch aus Versehen in der Tasche an sein Handy kommt, da ist ja niemand mit einem Gerät was das Auslesen kann in der Sekunde neben diesen Mensch und ganz dicht auf kuschelkurs an diesen Mensch dran?

Diese Geschichte stinkt zum Himmel, dass diese sicherheitslücke existiert würde ich nicht bestreiten, aber ich denke die Daten wurden an das abgefischt, z.b. ein Fake Terminal oder so, oder vielleicht gehackte Terminals, bei mein Aldi hingen letztens vormittag Schilder vorne am Laden das EC Zahlungen nicht gehen, wurden vielleicht sogar die ec-Terminals gehackt oder so?