Bitwarden: Update 2023.1.0 für den Passwort-Manager bringt zahlreiche Neuerungen

Bitwarden ist ein Passwort-Manager, der es Nutzern ermöglicht, ihre Passwörter sicher zu speichern und von überall aus darauf zuzugreifen. Mit Bitwarden können Anwender ihre Passwörter für verschiedene Konten und Dienste organisieren und verwalten, indem sie ein einziges Master-Passwort verwenden. Bitwarden ist verfügbar als Browser-Erweiterung, mobile App und Desktop-Anwendung und bietet auch Unterstützung für den gemeinsamen Zugriff auf Passwörter innerhalb von Teams.

Den Passwort-Manager begleiten wir hier seit Jahren. Ein tolles Stück Software ohne großartige Einschränkungen in der kostenlosen Variante, mit Mehrwerten für einen kleinen Jahres-Obolus und auch selbst auf eigenem Server installierbar (da gibt es nun übrigens auch die Unified-Variante). Einer der Mehrwerte der fremd gehosteten Premium-Variante (schlappe 10 Dollar im Jahr) ist die Möglichkeit, die integrierte Option zu nutzen, Einmalpasswörter (TOTP) zu nutzen.

Nun steht das Update 2023.1.0 von Bitwarden bereit, dass auch gleich mit diesen Einmalpasswörtern zu tun hat. TOTP steht für „Time-Based One-Time Password“. Es handelt sich um ein Verfahren zur Generierung von Einmalpasswörtern, die für den Zugang zu geschützten Systemen oder Diensten verwendet werden. TOTP-Passwörter sind an eine bestimmte Zeit gebunden und können nur innerhalb eines festgelegten Zeitfensters verwendet werden. Dieses Zeitfenster ist in der Regel sehr kurz, zum Beispiel 30 oder 60 Sekunden.

TOTP-Passwörter werden üblicherweise von einer App auf einem mobilen Gerät generiert, das dem Benutzer gehört. Um ein TOTP-Passwort zu generieren, muss der Benutzer die App öffnen und das Passwort abrufen. Das Passwort wird dann zusammen mit dem Benutzernamen und einem normalen Passwort verwendet, um sich in das geschützte System oder den geschützten Dienst einzuloggen.

TOTP-Passwörter bieten eine zusätzliche Sicherheitsstufe, da sie nur für eine begrenzte Zeit gültig sind und nicht von einer dritten Person wieder verwendet werden können, selbst wenn diese in den Besitz des Passworts gelangt. Sie werden häufig in Verbindung mit zweistufigen Authentifizierungsverfahren verwendet, um die Sicherheit zu erhöhen.

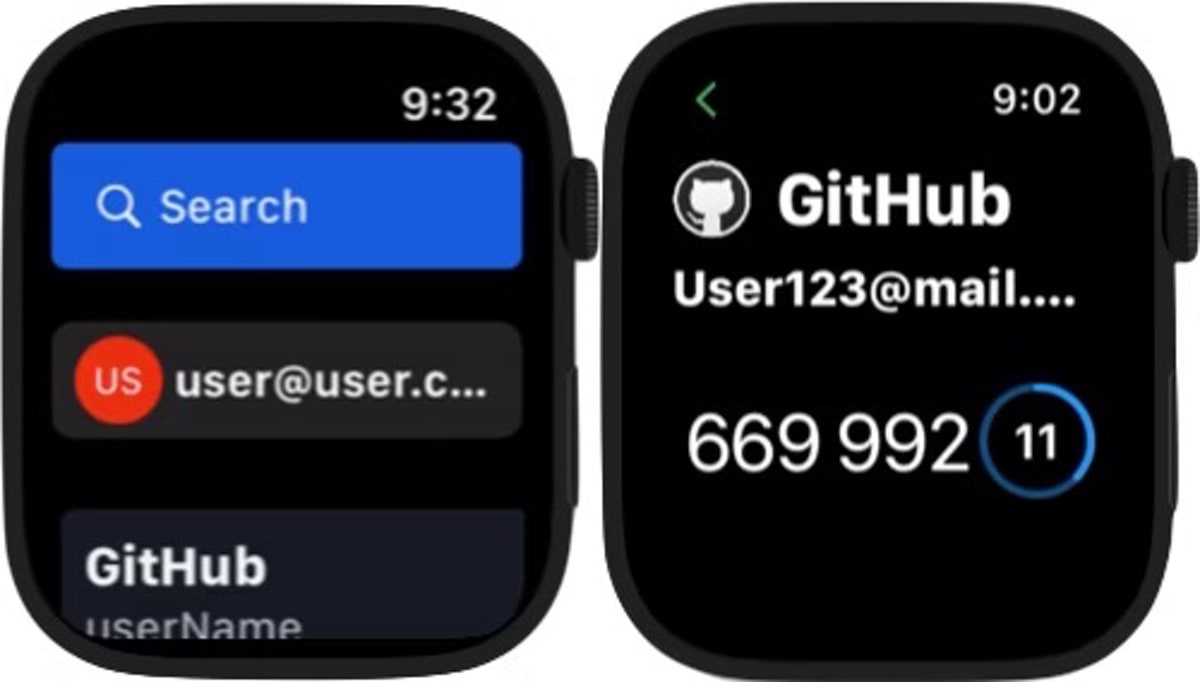

Bitwarden bietet mit dem Update nun eine Apple-Watch-App mit Unterstützung von TOTP für Premiumkunden. Die bekommen dann die Einmalpasswörter auf ihrer Apple Watch angezeigt. Die Zero-Knowledge-Verschlüsselung von Bitwarden arbeitet mit Apples WatchConnectivity und Secure Enclave zusammen, um Zero-Knowledge und eine sichere Kommunikation zwischen iPhone und Apple Watch zu gewährleisten. In den Einstellungen der Bitwarden-App könnt ihr eure Apple Watch verbinden, der Vorgang wird auf dieser Seite beschrieben.

Ebenfalls neu ist eine Umgebungsvariable zur Erzwingung der SSO-Authentifizierungsrichtlinie für Eigentümer und Administratoren ist jetzt für selbst gehostete Server verfügbar. Details dazu gibt es hier.

Ferner kann man inzwischen auch nicht verschlüsselte Passwort-Dateien im JSON-Format aus dem Programm Passky importieren – nicht zu verwechseln mit Passkey(s). Was Bitwarden alles importieren kann, ist hier zu sehen.

- 4K OLED-Display mit Pixel-Dimming, unendlichem Kontrast und perfekten Farben & Blickwinkeln; 164 cm (65 Zoll) Bildschirmdiagonale,...

- Smart TV: webOS22 (LG ThinQ AI) mit Google Assistant & Amazon Alexa, kompatibel mit Amazon Echo, Google Home, Apple AirPlay 2 & HomeKit;...

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Ich frage mich, ob es sinnvoll ist, in einem Passwortmanager samt Passwörter gleichzeitig TOTP zu nutzen. Sollte man das nicht trennen?

Ja und nein. Ist es besser, ja! Gewinnt man so viel Schutz mehr? Nein.

Bequem ist das allemal, doch ist es das Risiko wert?

Sind die Daten für Dritte einsehbar, ist zugleich die 2-Faktor Authentifizierung preisgegeben.

Kommt drauf an… ich habe mein Vaultwarden mit 2FA gesichert… der TOTP dafür kommt aus einer nicht-Bitwarden-App. In sofern besteht durchaus ein Sicherheits-Gewinn, da so Credential-Diebstahl über Dritte schonmal kein Risiko mehr darstellt.

wird dieses Feature auch in Vaultwarden (Docker) umgesetzt?

Da musst du ein Feature Request beim Projekt machen oder, mit entsprechendem können, das direkt selbst machen. Ansonsten gibt es auch Leute, die solche Features gegen Geld direkt bauen. Aber wenn es dir nur um ein Docker Setup geht (da du Docker explizit mit hingeschrieben hast) dann kannst du auch eine der beiden Setup Möglichkeiten von Bitwarden direkt nutzen und hast dann sogar eine Software, welche regelmäßige Audits genießt. 😉

Bei Vaultwarden Docker ist doch schon längst integriert…

Ist die integrierte 2FA-Funktion sicherer, als keine 2FA-Funktion? Ja.

Ist es unsicherer als ein echter zweiter Faktor? Ja.

Wenn die Alternative ist, keinen 2. Faktor zu verwenden, ist die integrierte Funktion also besser.

Egal ob kein 2. Faktor oder 2. Faktor im Tresor – bei Zugriff durch fremde auf den Tresor ist in beiden Fällen jeder Account kompromittiert.

Problem ist, wenn du den Zugang zu dem 2FA Gerät verlierst, denn dann sind alle deine Passwörter gleich mit weg

Hat sich jemand schon mal APass angesehen (a-pass.de) ? Scheint ein neuer Passwort Manager auf Basis offener Cryptographie zu sein