1Password integriert Passwort-Check via Pwned Passwords

1Password ist für viele Nutzer der Passwortmanager der Wahl, die nicht auf eine der kostenlosen Alternativen setzen. 1Password bietet auch immer wieder neue Funktionen, die entweder die Bedienung erleichtern oder die Sicherheit erhöhen. Genauso ist es auch im Fall des nun neu integrierten Passwort-Checks.

Passwörter sind an sich ein gut geeignetes Mittel, um sich Zugang zu etwas zu verschaffen. Damit man dies nur selbst kann, ist es umso wichtiger, dass ein Passwort auch sicher ist. Wie sicher kann aber ein Passwort sein, das schon einmal Bestandteil eines Datendiebstahls war? Nicht sehr sicher, so ein Passwort, egal ob man es selbst schon einmal verwendet hat oder nicht, reiht sich immerhin in die Liste „von Nutzern“ verwendeter Passwörter ein.

Hier kommt der Ersteller von haveibeenpwned.com ins Spiel, der Dienst, der über veröffentlichte Logininformationen informiert. Mit Pwned Passwords gibt es dort seit letztem Jahr einen Aufsatz, der auch checken kann, ob nur ein Passwort (also keine Kombination aus Logindaten) in einer der Listen auftaucht.

Diese Passwortliste wurde nun auf über 500 Millionen erweitert. 1Password greift nun auf diese Liste zurück und kann Passwörter hinsichtlich ihrer Sicherheit überprüfen. Das geht über die Stärke eines Passworts hinaus, wo man normalerweise angezeigt bekommt, wie die Nutzung von Sonderzeichen und so weiter Einfluss auf die Passwortstärke hat.

Man kann sich so einfach anzeigen lassen, ob ein gewähltes Passwort schon einmal Bestandteil eines Datendiebstahls war und sich im Falle einer Bestätigung vielleicht doch besser für ein anderes entscheiden. Das funktioniert natürlich auch mit bereits vorhandenen Passwörtern.

Interessant ist dabei auch die Funktionsweise, denn eigentlich ist es ja so, dass ein Passwort dann bekannt wäre, wenn es an den Server geschickt wird. Damit dies nicht der Fall ist, wird nur ein Teil des gehashten Passworts zum Check eingereicht, 1Password vergleicht dann bei den zurückbekommenen Ergebnissen, ob das eigene Passwort dabei ist. Der Check verrät das Passwort also nicht.

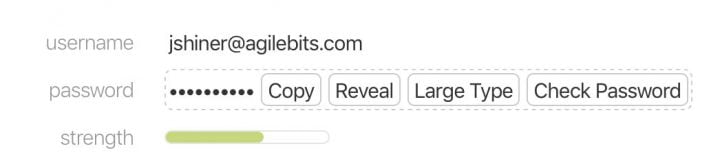

Um das Ganze nutzen zu können, muss es erst aktiviert werden. Dass geschieht über eine Tastenkombination, nachdem man sich in seinem 1Password-Account angemeldet hat:

Shift-Control-Option-C (Mac) und Shift+Ctrl+Alt+C (Windows) bringen den „Check Password“-Button zum Vorschein. So wie es eben auch im Video zu sehen ist, wird dann angezeigt, wie es um das jeweils gecheckte Passwort bestellt ist.

Details zur Funktionsweise könnt Ihr im Blog von Agilebits nachlesen, falls Euch die technische Seite des Ganzen genauer interessiert.

Also ist das nur für Leute, die einen 1PW Account haben?

Das macht die Passwörter aber eigentlich unsicherer, da man so den möglichen Passwortraum einschränkt, oder? Quasi alle möglichen Kombinationen minus bereits verwendete Passwörter. Denn ein Passwort an und für sich ist ja erst im Zusammenspiel mit dem Usernamen kompromittiert. Oder mache ich hier einen Denkfehler?

Passwörter sind nicht nur kompromittiert oder verbrannt, weil sie in Kombination mit einem bestimmten Benutzernamen bekannt geworden sind. Reine Passwortlisten werden gerne auch verwendet, um Accounts mit Hilfe der bekannten Passwörter zu hacken. D.h. man nimmt einen beliebigen Account und probiert nach und nach alle bekannten Passwörter durch. Deshalb gibt es Captchas, maximale Versuche das Passwort einzugeben, nach denen der Zugang temporär gesperrt wird usw. Eben damit niemand einfach so alle bekannten Passwörter durchprobieren kann, was früher gerne der Fall war.

Ein Passwort aus der Gesamtmenge aller möglichen Passwörter minus der bekannten Passwörter kann also nicht weniger sicher sein. Denn die Hinzunahme unsicherer, weil bekannter Passwörter, macht doch die Passwortwahl nicht sicherer.

Ja, die Mächtigkeit des Passwortraumes wird eingeschränkt. Allerdings kann diese Einschränkung um nur 500 M Passwörter vernachlässigt werden, wenn das Passwort eine entsprechende Länge hat.

Bei Angriffen auf Hashdatenbanken von Passwörtern mittels Wörterbücher oder Rainbowtables, besteht erstmal kein Zusammenhang zwischen Benutzername und Passwort.

Schönes WE!

Kann man das MasterPasswort auch checken.

Als Anmerkung, das kann bitwarden auch, zumindest auf der Website.

Du meinst den Account-Check im Vault?

https://blog.bitwarden.com/have-you-been-pwned-7051d64e685b

Wenn ja, dann fehlt da doch noch der check kompromittierter Passwörter. Oder gibt es den auch?

Übrigens bringt mich das Ganze zum Nachdenken. Ich weiß, welche Benutzernamen, E-Mail-Adressen und Passwörter in meinem Vault komprimittiert sind. Da ich Lastpass nutze und Lastpass eine ähnliche Funktion bereits seit vielen Jahren eingebaut hat, habe ich den Test nochmal gestartet. Dieser nennt sich „Security Challenge“ und er sucht nach kompromittierten Benutzernamen und Passwörtern. Leider bemängelt er nicht einen einzigen Eintrag in meinem Vault. Lastpass nutzt hier offensichtlich andere Quellen als 1Password. Denn in diesem Dienst werden meine zweifelhaften Logins und PW bemängelt.

Etwas das für 1Password spricht. Ich muss die Funktion allerdings erst noch in der Anwendung testen, bisher habe ich das nur auf der verlinkten Website getan.

So, ausprobiert. Die Windows-App stürzt bei mir reproduzierbar ab, das Browser-Plugin erlaubt aber die einwandfreie und wohl auch saubere Abfrage. Ich hoffe nur, dass 1Password noch einen Batch-Check einbaut. Denn jedes Passwort einzeln zu überprüfen, finde ich nicht sinnvoll.

Oder gibt es so eine Funktion und ich habe sie nur übersehen?

Gerade geschaut, es gibt auch ein Plugin für Keepass: https://github.com/andrew-schofield/keepass2-haveibeenpwned

Werde ich gleich mal ausprobieren.

Sehr gut.

Ich bin fast dazu geneigt von 1Password auf Enpass umzusteigen. Wegen deren Lizenzmodell. Und ja, ich habe mir jeweils für ca. 15€ Windows und Android App gekauft.

Das Ding is nur dass jetzt die Windows-Version stiefmütterlich behandelt wird weil man eben kein Jahresabo-Kunde ist.

Und das geht einfach nicht – genau so wie Office 365 – Wenn schon Jahresabo, dann hat man die alten Kunden die noch auf Dauerlizenz laufen irgendwie mitzuziehen und nicht deren Lizenz schleifen zu lassen. – Dann macht man halt das Jahresabo für Neukunden teurer wenn man sich die Pflege der Altkunden nicht leisten kann…

1Password macht auch eigentlich nur Sinn wenn man eh im Apple Universum sich aufhält IMO.

Zudem gibt’s dort keinen Linux Client.

Daher kommt für mich ebenfalls nur enpass und keepass in Frage.

Benutze derzeit enpass auf Windows, Linux, iOS und Android.